Сканирование портов — это неотъемлемая часть сетевой безопасности и важный инструмент для системных администраторов и специалистов по безопасности. Порты являются точками входа и выхода данных в сети, а их открытое состояние может быть использовано злоумышленниками для получения доступа к системам. В этой статье мы подробно разберем, как работает сканирование портов, почему оно важно, какие инструменты использовать, и как их правильно настраивать. Мы также рассмотрим типы сканирования и лучшие практики, чтобы минимизировать риски уязвимостей.

Оглавление

- Что такое сканирование портов?

- Зачем сканировать порты?

- Как работает сканирование портов?

- Инструменты для сканирования портов

- Установка Nmap: Подробная инструкция

- Типы сканирования портов

- Использование скриптов Nmap для глубокого анализа

- Лучшие практики сканирования портов

- Выводы

Что такое сканирование портов?

Сканирование портов — это процесс проверки доступности различных портов на удаленной машине. Порты используются сетевыми службами для связи с внешним миром, и каждый порт отвечает за определенную службу. Например, веб-сервера чаще всего работают через порт 80 (HTTP) или 443 (HTTPS), а почтовые серверы могут использовать порты 25 (SMTP), 143 (IMAP) или 110 (POP3).

Когда вы сканируете порты, вы пытаетесь выяснить, какие порты на удаленном компьютере открыты и к каким службам через эти порты можно подключиться. Открытые порты могут быть потенциально уязвимы для атак, поэтому важно регулярно проверять состояние ваших портов, чтобы убедиться, что несанкционированные службы не работают и безопасность сети не находится под угрозой.

Зачем сканировать порты?

Сканирование портов выполняется с несколькими основными целями:

- Обнаружение уязвимостей: Открытые порты могут служить точками доступа для атак. Если злоумышленник обнаружит открытый порт, он может использовать его для проникновения в систему или для установки вредоносного программного обеспечения.

- Диагностика сети: Сканирование портов позволяет определить, какие службы работают на сервере, и убедиться, что они настроены должным образом. Если выявлены неожиданные открытые порты, это может свидетельствовать о наличии проблем.

- Поддержание безопасности: Администраторы сетей могут регулярно сканировать свои устройства, чтобы убедиться, что только необходимые порты остаются открытыми, а неиспользуемые порты заблокированы.

- Аудит сетевой инфраструктуры: Сканирование портов позволяет выявить несанкционированные службы или устройства, которые подключены к сети без разрешения.

Как работает сканирование портов?

Процесс сканирования портов основан на отправке пакетов на каждый порт и анализе ответов, которые возвращаются от целевого устройства. Если устройство ответило, значит, порт открыт, и через него можно взаимодействовать с запущенными службами. Если ответа нет, значит порт закрыт или фильтруется брандмауэром.

Типы ответов, которые можно получить при сканировании портов:

- Открытый (Open): Устройство ответило на запрос, что свидетельствует о том, что порт открыт и на нем работает служба.

- Закрытый (Closed): Устройство ответило, но порт закрыт, что указывает на то, что на нем не работает служба.

- Фильтруется (Filtered): Пакет был заблокирован брандмауэром или другим сетевым устройством, поэтому ответа от порта не получено.

В зависимости от задачи можно использовать различные типы сканирования, такие как TCP-сканирование, UDP-сканирование или скрытое сканирование SYN (так называемое stealth scan).

Инструменты для сканирования портов

Существует множество инструментов для сканирования портов. Вот несколько самых популярных:

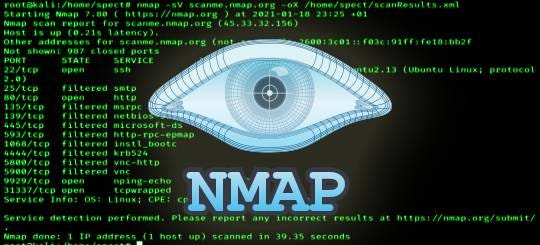

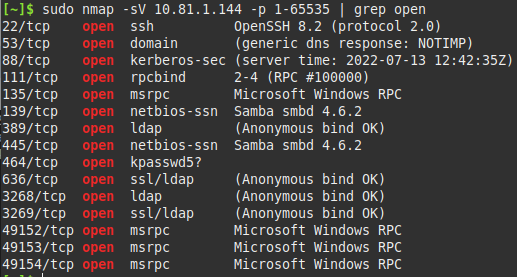

Nmap

Nmap (Network Mapper) — это самый известный и универсальный инструмент для сканирования портов. Он поддерживает огромное количество опций и методов сканирования, что делает его выбором номер один для специалистов по безопасности. Он может не только сканировать порты, но и собирать информацию о целевых системах, например, о версиях операционных систем, открытых службах и возможных уязвимостях.

Masscan

Masscan — это высокоскоростной сканер портов, который позволяет проверять миллионы IP-адресов за считанные минуты. Этот инструмент предназначен для выполнения широкомасштабного сканирования и может быть полезен при проверке крупных сетей.

Zmap

Zmap — это еще один высокопроизводительный сканер, который используется для широкомасштабного сканирования сетей. Zmap способен сканировать интернет в поисках уязвимостей, собирая информацию о тысячах устройств в кратчайшие сроки.

Установка Nmap: Подробная инструкция

Nmap — это мощный инструмент, который поддерживается на множестве операционных систем. Установка занимает всего несколько шагов в зависимости от вашей операционной системы. Рассмотрим процесс установки на самых популярных платформах: Linux, Windows и macOS.

Установка Nmap на Linux

На большинстве дистрибутивов Linux Nmap уже включен в официальные репозитории, и его можно установить с помощью командного менеджера пакетов. Для этого выполните следующие команды в терминале:

sudo apt update

sudo apt install nmap

После выполнения команды Nmap будет установлен, и его можно будет запустить с помощью команды nmap.

Установка Nmap на Windows

Установка Nmap на Windows немного отличается. Чтобы установить его на Windows, выполните следующие шаги:

- Перейдите на страницу загрузки Nmap.

- Скачайте инсталлятор для Windows.

- Запустите инсталлятор и следуйте инструкциям по установке.

- После установки Nmap будет доступен через командную строку.

Установка Nmap на macOS

Для установки Nmap на macOS рекомендуется использовать менеджер пакетов Homebrew. Выполните следующую команду в терминале:

brew install nmap

После установки вы сможете запускать Nmap из терминала с помощью команды nmap.

Типы сканирования портов

В зависимости от задачи и уровня скрытности, который вы хотите сохранить, можно использовать различные методы сканирования портов. Каждый тип сканирования имеет свои особенности и применяется для определенных целей.

TCP Scan (Полное соединение)

nmap -sT 192.168.1.1

Это самый распространенный тип сканирования, при котором Nmap устанавливает полное TCP-соединение с каждым проверяемым портом. В результате вы получаете точную информацию о состоянии каждого порта, но этот метод легко заметить в журналах системы.

SYN Scan (Stealth Scan)

nmap -sS 192.168.1.1

Этот метод более скрытный по сравнению с полным соединением, так как Nmap отправляет только начальный SYN-пакет, не завершая соединение. Это позволяет избежать обнаружения в некоторых системах.

UDP Scan

nmap -sU 192.168.1.1

Этот метод используется для проверки портов, работающих по протоколу UDP. Он может занять больше времени, так как UDP не требует установления соединения, что затрудняет определение состояния порта.

Aggressive Scan

nmap -A 192.168.1.1

Этот режим сканирования собирает максимально возможную информацию о целевом устройстве, включая версии служб, операционную систему, доступные скрипты и возможные уязвимости. Он полезен для глубокого анализа, но создает значительный сетевой трафик и может быть легко обнаружен.

Использование скриптов Nmap для глубокого анализа

Одна из самых полезных функций Nmap — это поддержка скриптов, которые позволяют автоматизировать и расширить функциональность сканера. Nmap Scripting Engine (NSE) предоставляет множество готовых скриптов для выявления уязвимостей, проверки служб и анализа сетевой инфраструктуры.

Пример использования NSE для поиска уязвимостей

nmap --script vuln 192.168.1.1

Этот скрипт автоматически проверит целевую систему на наличие известных уязвимостей. Это полезно при аудите безопасности и выявлении потенциальных угроз.

Пример проверки служб

nmap --script "default or (discovery and safe)" 192.168.1.1

Этот скрипт проверяет, какие службы работают на целевом устройстве, и собирает информацию о них. Это может включать версии программного обеспечения и доступные уязвимости.

Лучшие практики сканирования портов

Чтобы сканирование портов было эффективным и не приводило к нежелательным последствиям, важно следовать некоторым рекомендациям:

- Сканируйте регулярно: Регулярное сканирование портов помогает своевременно выявлять уязвимости и предотвращать возможные атаки.

- Закрывайте неиспользуемые порты: Открытые порты, которые не используются, представляют угрозу безопасности. Закрывайте или фильтруйте их с помощью брандмауэра.

- Мониторьте результаты: Сканирование портов — это не одноразовая задача. Необходимо регулярно анализировать результаты и применять изменения к конфигурации сети.

- Используйте скрытые методы сканирования: Если важно избежать обнаружения в сети, используйте скрытые методы, такие как SYN scan или UDP scan.

Выводы

В этой статье мы подробно разобрали сканирование портов, его значение для обеспечения безопасности сети и методы его реализации. Мы узнали, что:

- Сканирование портов — это важный процесс, который помогает выявить уязвимости в сетевой инфраструктуре.

- Существует множество инструментов для сканирования, включая Nmap, Masscan и Zmap, каждый из которых подходит для определенных задач.

- Использование различных типов сканирования, таких как TCP, SYN и UDP, позволяет получить более полное представление о состоянии сети.

- Nmap поддерживает скрипты, которые автоматизируют процесс сканирования и позволяют глубже анализировать результаты.

- Важно следовать лучшим практикам, чтобы минимизировать риски, связанные с открытыми портами.

Теперь, обладая этими знаниями, вы сможете грамотно использовать сканирование портов для защиты своих сетей и устройств.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал

Комментарии