Введение

Привет! Рад, что ты здесь, ведь это значит, что ты не просто слышал о кибербезопасности, а реально думаешь о том, как защитить свои данные и систему от потенциальных атак. Я тут хочу рассказать о том, что на самом деле помогает предотвратить большинство распространённых угроз — сканирование портов. Представь, что твоя сеть — это дом с множеством дверей (или портов), и от того, какие из них закрыты и защищены, зависит, кто сможет в него попасть. Далеко не все думают, что хакеры ищут такие «двери», как открытые порты, чтобы проникнуть в систему и получить доступ к данным.

Сканирование портов — это способ узнать, какие двери в твоей сети закрыты, а какие нет. Это позволяет своевременно выявить уязвимости и не оставить злоумышленникам шансов. Как говорил один эксперт по безопасности: «Кибербезопасность — это не продукт, а процесс». Согласен, это мудрое замечание, и сканирование портов — один из важнейших элементов этого процесса.

Что такое сканирование портов и зачем оно нужно

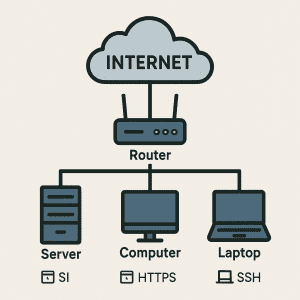

Начнём с азов: что такое сканирование портов? Если объяснить просто, то это метод проверки, которые «двери» или порты в твоей сети открыты, и какие сервисы (или программы) за ними скрываются. В любой сети порты используются для разных функций: один порт отвечает за веб-сервер, другой — за передачу файлов, третий — за удалённый доступ, и так далее. Эти порты представляют собой как бы точки входа, которые позволяют программе или сервису взаимодействовать с внешним миром.

Зачем нам это знать? Представь, что у тебя дома есть много дверей, и ты не знаешь, какая из них осталась случайно не заперта. Если не контролировать порты, то злоумышленник может проверить каждый из них и использовать для доступа к системе. Таким образом, знание о том, какие порты открыты и какие из них реально нужны, помогает вовремя их закрыть, чтобы лишить хакеров возможности проникнуть внутрь.

Какие данные можно получить при сканировании портов?

Сканирование позволяет узнать, какие порты активны, к какому программному обеспечению они привязаны, а также есть ли какие-либо уязвимости, о которых важно знать. В результате сканирования ты можешь получить данные о:

- Доступных портах и протоколах.

- Сетевых сервисах, запущенных на этих портах.

- Уязвимостях, связанных с конкретными портами, и необходимости их закрытия.

Пример: если у тебя на порте 80 открыт веб-сервер, то любой, кто его увидит, может попробовать использовать возможные уязвимости этого веб-сервера для атаки. Поэтому регулярное сканирование портов — один из главных шагов в защите сети.

Как хакеры используют открытые порты для атаки на сеть

Теперь, зная, что такое сканирование портов, давай разберёмся, как это используют хакеры. Открытые порты для злоумышленников — это как незапертые двери в дом: ты оставил дверь приоткрытой, а они увидели, зашли и взяли всё, что только можно.

Методы атак через порты

- Brute-force атаки — они нацелены на то, чтобы найти пароль к сервису на конкретном порту, и используют специальные программы для перебора паролей.

- DDoS атаки — когда хакеры перегружают систему, создавая массовый трафик через открытые порты, чтобы сервер не выдержал нагрузки.

- Целенаправленные атаки — это атаки на сервисы с известными уязвимостями, где хакеры ищут конкретный порт и эксплуатируют его.

К примеру, в прошлом году были случаи, когда уязвимости порта 443 использовали для того, чтобы получить доступ к конфиденциальной информации компаний. Поэтому важно следить, чтобы твои порты были либо закрыты, либо надёжно защищены, если они открыты.

Виды сканирования портов для выявления угроз

Есть несколько типов сканирования портов, которые позволяют выявить уязвимости в зависимости от конкретных целей:

Основные методы сканирования:

- TCP-синхронизация (SYN-сканирование) — это быстрый и малозаметный способ, который выявляет активные порты, не создавая полного соединения, что помогает сократить риск обнаружения.

- Полное сканирование TCP (TCP Connect Scan) — здесь устанавливается полное соединение, что позволяет точно определить, какой порт открыт, но такое сканирование более заметно для сетевой защиты.

- UDP-сканирование — оно помогает обнаружить порты, использующие менее защищенные UDP-протоколы, такие как DNS, SNMP и другие, которые тоже могут быть уязвимы.

- XMAS, FIN, ACK-сканирование — продвинутые методы для углубленных проверок и обхода сетевых фильтров. Каждый из этих методов специфичен и используется в разных ситуациях.

Каждый из этих методов уникален и может использоваться в зависимости от того, какую информацию ты хочешь получить. Например, для быстрой проверки на наличие открытых портов подойдет SYN-сканирование, а для более детального анализа — TCP Connect Scan.

Инструменты для сканирования портов

Теперь, когда ты понимаешь, зачем сканировать порты, поговорим о том, какими инструментами это можно сделать. Их много, и у каждого свои особенности, поэтому давай посмотрим на самые популярные:

Nmap

Nmap — это, пожалуй, самый известный инструмент для сканирования портов. Он предоставляет огромный набор функций для сканирования, от простых до самых сложных. Ты можешь настроить его на проверку определённых портов, выявление служб, которые за ними стоят, и даже обнаружение уязвимостей. Скачать Nmap можно здесь.

nmap -sS -p 80,443 scanitex.com

Эта команда проверяет порты 80 и 443, используя SYN-сканирование.

OpenVAS

OpenVAS — это система для комплексного сканирования и анализа уязвимостей, которая помогает проверять сеть на наличие слабых мест. Она анализирует не только порты, но и все уязвимости, связанные с активными службами. Скачать OpenVAS здесь.

Scanitex

Если ты хочешь простого решения для массового сканирования, Scanitex предоставляет инструмент для быстрого анализа открытых портов. Он идеально подходит для регулярного мониторинга. На сайте Scanitex.com можно быстро ознакомиться с основными функциями и начать работу.

Пошаговое руководство по сканированию портов для предотвращения атак

Теперь, когда ты в курсе, как работают сканирование и атаки через открытые порты, давай поговорим о том, как самому провести это сканирование и выявить потенциальные угрозы. Это простой и полезный процесс, который можно внедрить в регулярное обслуживание сети. Я пошагово покажу тебе, как это сделать.

Шаг 1: Определение цели сканирования

Для начала определись, что ты хочешь защитить: локальную сеть, веб-сервер или корпоративную инфраструктуру. В зависимости от задачи будет разниться подход и выбор инструментов. Если тебе нужно проверить один веб-сайт, подойдет Nmap; для массового сканирования серверов лучше использовать Scanitex. Если ты управляешь корпоративной сетью, рассмотрим OpenVAS, который умеет не только искать порты, но и анализировать уязвимости.

Шаг 2: Выбор подходящего инструмента и метода сканирования

В зависимости от цели выбери метод сканирования:

- Для простых проверок и быстрого сканирования отлично подходит TCP SYN-сканирование с Nmap. Оно выявит основные порты, которые открыты и могут быть уязвимы.

- Для комплексного анализа уязвимостей используй OpenVAS — он проводит глубокое сканирование, показывая, какие сервисы на открытых портах могут быть подвержены атакам.

- Если ты работаешь с большой инфраструктурой и нужна массовая проверка портов, подойдёт инструмент Scanitex для автоматизации процесса и регулярного мониторинга.

Пример команды для Nmap:

nmap -sS -p 80,443 scanitex.com

Шаг 3: Настройка параметров сканирования

Параметры зависят от инструмента и нужного результата. Если ты используешь Nmap, попробуй указать определённые порты и глубину анализа. Например, можно выбрать полное соединение для более точной информации, хотя оно и займёт больше времени. В OpenVAS настрой так, чтобы проверялись все порты и анализировались все сервисы, стоящие за ними.

Шаг 4: Проведение сканирования и сбор данных

Запусти сканирование и дождись завершения. Если сеть большая, это может занять какое-то время, но результат того стоит. Ты увидишь, какие порты открыты и какие программы за ними работают, а также возможные уязвимости.

Шаг 5: Анализ полученных данных

Посмотри, какие порты и сервисы открыты. Если ты видишь порты, которые тебе не нужны или которые могут быть уязвимыми — закрывай их. Например, если на сервере открыт порт 23 (Telnet), его можно закрыть, так как он небезопасен и устарел.

Шаг 6: Закрытие или ограничение доступа к уязвимым портам

Когда анализ завершен, закрой порты, которые не нужны, а для других — установи правила доступа. Например, ограничь доступ к критическим портам по IP, используй VPN для входа на серверы, а также настрой брандмауэр, чтобы минимизировать риски.

Повтори сканирование, чтобы убедиться, что всё работает корректно и открытые порты остались только для необходимых сервисов. Регулярные проверки помогут своевременно выявить новые уязвимости.

Рекомендации по предотвращению атак на открытые порты

Теперь давай пройдёмся по простым, но эффективным рекомендациям для защиты от атак. Эти советы помогают предотвратить использование хакерами открытых портов и сохранить безопасность системы.

Закрытие неиспользуемых портов

Оставляй открытыми только те порты, которые необходимы для работы сети. Проверяй их и регулярно очищай от лишних сервисов, чтобы минимизировать потенциальные точки входа для злоумышленников. Например, порты для старых протоколов (такого как Telnet или FTP) можно либо закрыть, либо заменить более безопасными аналогами.

Ограничение доступа к важным портам

Для важных сервисов (например, SSH или удалённого доступа) настрой ограничения по IP-адресам. Например, только устройства из твоей локальной сети смогут подключаться к этим сервисам. Это может быть просто настройка брандмауэра или VPN для доступа к сети, что сделает её более защищённой.

Использование брандмауэров и VPN

Для важных портов используй брандмауэр, который будет контролировать все подключения и отсеивать подозрительный трафик. Это поможет избежать ситуаций, когда кто-то пытается зайти на сервер, не имея на то прав. А VPN создаст безопасный канал для соединения с сервером.

Регулярное обновление программного обеспечения и патчей

Программы, работающие на открытых портах, должны всегда быть актуальны. Обновления обычно содержат важные патчи для уязвимостей, о которых становится известно после выхода новых версий. Особенно это касается веб-серверов, баз данных и других ключевых систем, работающих в интернете.

Мониторинг сетевой активности

Настрой системы мониторинга, чтобы отслеживать подозрительные действия. Если ты замечаешь, что к какому-то порту совершаются частые подключения, которые не являются нормальными, это может указывать на попытки атак. Уведомления и автоматическое реагирование помогут вовремя заметить и устранить угрозу.

Как сканирование портов помогает обеспечить долгосрочную безопасность

Регулярное сканирование портов помогает выявлять новые уязвимости, которые могут появиться при обновлениях или изменениях в сети. Например, после установки нового ПО могут открыться дополнительные порты, о которых ты не знал. Сканирование позволит увидеть эти изменения и вовремя закрыть лишние «двери».

Существует несколько подходов, чтобы внедрить сканирование портов в общую стратегию безопасности:

- Настрой автоматическое сканирование, чтобы оно запускалось по расписанию, и ты мог получать регулярные отчёты об изменениях.

- Интегрируй результаты сканирования в общую систему мониторинга, чтобы быстро реагировать на изменения.

- Создавай отчёты и сохраняй их для анализа, чтобы видеть, как менялась безопасность сети с течением времени.

Надёжная защита сети — это процесс, который требует регулярного внимания. Автоматизация сканирования и отчёты об уязвимостях помогут тебе избежать множества проблем в долгосрочной перспективе.

Выводы

Итак, мы рассмотрели, что такое сканирование портов, как его применяют хакеры и почему важно защищать свою сеть. Ты научился использовать различные методы сканирования и узнал, какие инструменты могут помочь тебе в этом. Теперь у тебя есть план действий: от определения цели и выбора инструментов до анализа полученных данных и закрытия уязвимых портов.

Регулярное сканирование сети — это важная часть обеспечения кибербезопасности, и благодаря таким инструментам, как Nmap, OpenVAS и Scanitex, ты можешь сам поддерживать безопасность своей системы. Это не только обезопасит твою сеть, но и позволит спать спокойно, зная, что ты сделал всё возможное для предотвращения угроз.

ЧаВо

- Зачем сканировать порты, если уже установлен брандмауэр? — Брандмауэр ограничивает доступ к сети, но он не всегда позволяет увидеть, какие уязвимые порты открыты. Сканирование помогает это проверить.

- Как часто нужно проводить сканирование? — Рекомендуется раз в месяц и после установки нового ПО или изменения конфигурации сети.

- Нужно ли мне сканировать все порты? — Это зависит от задачи. Можно проверять только те порты, которые могут быть уязвимыми. Полное сканирование лучше для комплексной проверки.

- Может ли сканирование само по себе предотвратить атаки? — Нет, но оно позволяет выявить уязвимости и закрыть их, тем самым снизив риск.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал

Комментарии