Введение

Сканирование портов — это один из ключевых методов анализа сетевой безопасности, который позволяет определить открытые порты на конкретном IP-адресе. Это важный инструмент для системных администраторов, специалистов по кибербезопасности и даже любознательных пользователей, которые хотят понять, как работает их сеть. В этой статье мы подробно разберем, как выполнить скан портов по IP, используя популярные инструменты, такие как Nmap. Вы получите пошаговое руководство, которое поможет даже новичкам разобраться в этом процессе.

Цель статьи — не только объяснить, как выполнить сканирование, но и научить вас интерпретировать результаты, чтобы вы могли использовать их для повышения безопасности своей сети. Если вы готовы погрузиться в мир сетевого анализа, давайте начнем!

Что такое скан портов и зачем он используется?

Сканирование портов — это процесс проверки состояния портов на конкретном IP-адресе или устройстве в сети. Каждый порт связан с определенной службой или приложением, и его состояние (открыт, закрыт или фильтруется) может многое рассказать о безопасности устройства.

Основные цели сканирования портов:

- Проверка безопасности: Выявление уязвимостей в сетевой инфраструктуре.

- Диагностика сети: Поиск проблем с подключением или недоступностью служб.

- Поиск уязвимостей: Обнаружение открытых портов, которые могут быть использованы злоумышленниками.

Сканирование портов — это мощный инструмент, но его использование должно быть этичным и законным. Помните, что сканирование чужих сетей без разрешения может привести к юридическим последствиям.

«Безопасность — это процесс, а не продукт.» — Брюс Шнайер, эксперт по кибербезопасности.

Подготовка к сканированию портов

Прежде чем приступить к сканированию портов, необходимо подготовиться. Вам понадобятся:

- Инструменты для сканирования: Nmap, Angry IP Scanner, Advanced Port Scanner и другие.

- Базовые знания о сетях: Понимание IP-адресов, портов и протоколов.

- Законное разрешение: Убедитесь, что вы имеете право сканировать выбранный IP-адрес.

Сканирование чужих сетей без разрешения является нарушением закона и может привести к серьезным последствиям. Всегда соблюдайте этические нормы и используйте свои навыки ответственно.

Пошаговое руководство по сканированию портов

Теперь, когда вы готовы, давайте перейдем к практической части. Мы рассмотрим процесс сканирования портов с использованием Nmap — одного из самых популярных инструментов для этой задачи.

Шаг 1: Выбор инструмента для сканирования

Nmap — это мощный и гибкий инструмент, который поддерживает множество функций для сканирования портов. Вы можете скачать его с официального сайта.

Шаг 2: Установка и настройка

После загрузки Nmap установите его на свой компьютер. Процесс установки прост и интуитивно понятен. Для Windows доступен установочный файл, а для Linux и macOS можно использовать пакетные менеджеры.

# Установка Nmap на Ubuntu

sudo apt-get update

sudo apt-get install nmap

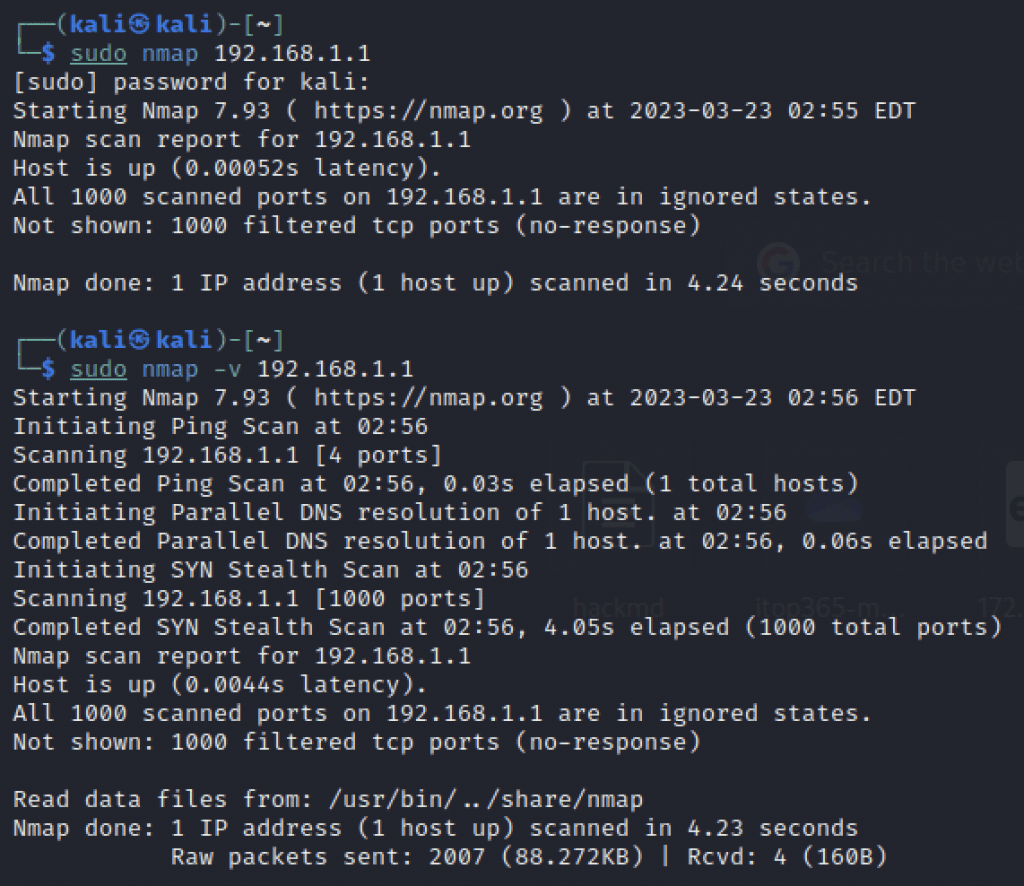

Шаг 3: Ввод IP-адреса для сканирования

После установки откройте терминал или командную строку и введите команду для сканирования портов. Например:

nmap 192.168.1.1

Здесь 192.168.1.1 — это IP-адрес, который вы хотите просканировать.

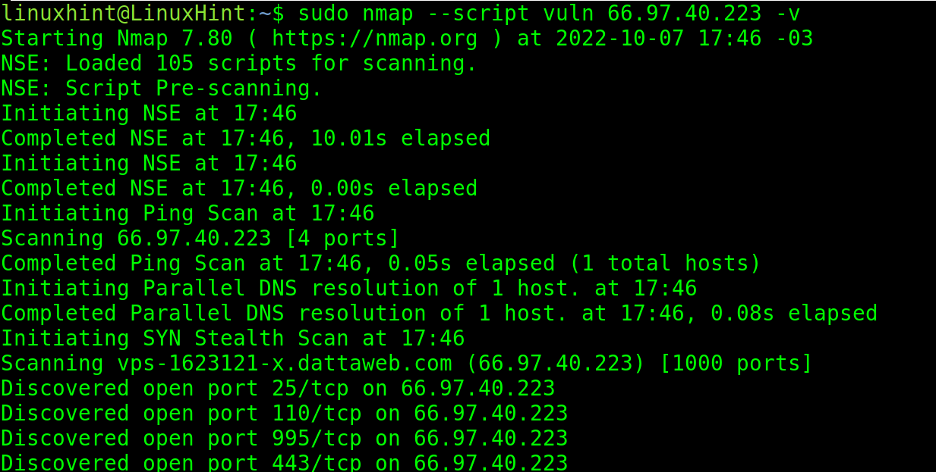

Шаг 4: Запуск сканирования и интерпретация результатов

После запуска команды Nmap начнет сканирование и выведет результаты. Пример вывода:

Starting Nmap 7.92 ( https://nmap.org ) at 2024-09-01 12:00 UTC

Nmap scan report for 192.168.1.1

Host is up (0.002s latency).

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

Здесь вы видите, какие порты открыты и какие службы на них работают.

Шаг 5: Анализ открытых портов

Открытые порты могут указывать на потенциальные уязвимости. Например, если порт 22 (SSH) открыт, убедитесь, что используется надежный пароль и двухфакторная аутентификация.

Пример использования Nmap для сканирования портов

Рассмотрим более сложный пример с использованием Nmap. Допустим, вы хотите просканировать все порты на IP-адресе и получить подробную информацию о службах:

nmap -p 1-65535 -sV 192.168.1.1

Эта команда сканирует все 65535 портов и определяет версии служб, работающих на них.

Советы по безопасности и этике

Сканирование портов — это мощный инструмент, но его использование должно быть ответственным. Вот несколько советов:

- Всегда получайте разрешение перед сканированием чужой сети.

- Используйте результаты сканирования для улучшения безопасности, а не для злонамеренных целей.

- Регулярно обновляйте свои инструменты, чтобы использовать последние функции и исправления.

Выводы

В этой статье мы рассмотрели, как выполнить скан портов по IP с использованием Nmap. Вы узнали, как выбрать инструмент, установить его, запустить сканирование и интерпретировать результаты. Теперь вы можете использовать эти знания для анализа своей сети и повышения ее безопасности.

Помните, что сканирование портов — это не только технический процесс, но и ответственность. Используйте свои навыки с умом и всегда соблюдайте этические нормы.

Часто задаваемые вопросы (FAQ)

Какие порты чаще всего сканируют?

Чаще всего сканируют порты, связанные с популярными службами, такими как HTTP (80), HTTPS (443), SSH (22) и FTP (21).

Как защитить свой IP от сканирования?

Используйте брандмауэры, закрывайте ненужные порты и регулярно обновляйте программное обеспечение.

Какие альтернативные инструменты для сканирования портов существуют?

Помимо Nmap, вы можете использовать Angry IP Scanner, Advanced Port Scanner и Masscan.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал

Комментарии