Приветствую, коллеги! Вы когда-нибудь смотрели на карту своей сети /20, /16 или даже больше, и думали: «Как, черт возьми, мне быстро понять, что там вообще живет и какие двери открыты?» Будь вы системным администратором, пытающимся провести инвентаризацию и закрыть ненужные лазейки, или пентестером на этапе разведки, задача **как найти открытые порты** в действительно **большой сети** может показаться монументальной. Традиционные методы сканирования могут занять дни или даже недели, а время – это ресурс, которого у нас вечно не хватает. Но не отчаивайтесь! Существуют инструменты и стратегии, разработанные специально для **сканирования больших сетей** с поразительной скоростью и эффективностью. Сегодня мы с вами, как опытные практики, погрузимся в арсенал методов и утилит, которые позволят вам провести быструю и точную **проверку портов** даже в самых масштабных инфраструктурах. Забудьте о многочасовых ожиданиях – пристегните ремни, мы переходим в режим «турбо»!

Оглавление

- Зачем вообще сканировать большие сети? Мотивация.

- Основные вызовы при сканировании больших сетей

- Масштаб и время

- Влияние на сеть и хосты

- Обнаружение и обход средств защиты (IDS/IPS/Firewalls)

- Динамические и эфемерные среды

- Управление огромными объемами данных

- Основы основ: Что нужно знать перед стартом

- IP-адресация и CIDR-нотация: Понимание масштаба

- Порты: Двери в систему

- TCP vs UDP: Ключевые отличия для сканирования

- Типы сканирования с фокусом на скорость (SYN Scan)

- Выбор правильного инструментария для скоростного сканирования

- Masscan: Демон скорости

- Принцип работы: Асинхронность и собственный стек

- Установка Masscan (Linux, macOS, Windows)

- Ключевые опции и примеры использования

- Сильные стороны и ограничения

- Nmap: Швейцарский нож, оптимизированный для скорости

- Почему Nmap все еще актуален для больших сетей?

- Установка Nmap (если вдруг еще не)

- Ключевые опции Nmap для ускорения сканирования (-T, —min-rate, -n, -F, etc.)

- Комбинированный подход: Masscan + Nmap

- ZMap: Еще один спринтер для интернет-масштабов

- Краткий обзор и отличия

- Установка ZMap

- Примеры использования

- Другие инструменты и подходы (скрипты, облачные сервисы)

- Стратегии эффективного сканирования больших сетей

- Фаза 1: Обнаружение живых хостов (Host Discovery)

- Почему это важно для экономии времени?

- Быстрые методы: Ping Sweep (ICMP, TCP SYN/ACK, UDP)

- Использование Nmap для Host Discovery (`-sn`, `-PE`, `-PP`, `-PS`, `-PA`)

- Альтернативы (arp-scan для локальных сетей)

- Фаза 2: Быстрое сканирование портов (Rapid Port Scanning)

- Фокус на скорости: Использование Masscan или ZMap

- Выбор портов для сканирования (Топ N, специфичные, все?)

- Управление скоростью (`—rate`): Поиск баланса

- Форматы вывода для дальнейшей обработки

- Фаза 3: Углубленное сканирование целевых хостов/портов (Targeted Deep Scan)

- Использование результатов Фазы 2

- Применение Nmap для определения версий (`-sV`), ОС (`-O`), скриптов (`-sC`)

- Сканирование только «интересных» портов

- Оптимизация параметров сканирования

- Тайм-ауты (`—host-timeout`, `—max-retries`)

- Параллелизм (`—min-parallelism`, `—max-parallelism`)

- Исключение «мертвых» хостов (`—exclude`, `—excludefile`)

- Работа с ограничениями сети

- Учет пропускной способности

- Обнаружение и адаптация к правилам Firewall/IDS/IPS

- Эффективное управление результатами сканирования

- Выбор правильного формата вывода (XML, Grepable, JSON)

- Парсинг и обработка данных (скрипты, базы данных)

- Визуализация и отчетность

- Практические примеры и сценарии

- Сценарий 1: Аудит внутренней сети класса B (172.16.0.0/16) — взгляд администратора

- Сценарий 2: Разведка внешнего периметра (список CIDR) — взгляд пентестера

- Пример комбинированного workflow: Masscan -> Nmap

- Критически важно: Правовые и этические аспекты

- Цитата по теме

- Будущее сканирования больших сетей

- Выводы

Зачем вообще сканировать большие сети? Мотивация.

Прежде чем нырять в технические дебри, давайте быстро пробежимся по основным причинам, побуждающим нас браться за эту непростую задачу – **сканирование больших сетей**. Понимание «зачем» помогает правильно выбрать «как».

- Аудит безопасности и Управление поверхностью атаки (ASM): Это, пожалуй, основная причина для администраторов и команд безопасности. Необходимо понимать, какие сервисы доступны в сети, особенно те, которые не должны быть доступны (забытые тестовые серверы, неавторизованные приложения). Проверка портов – первый шаг к выявлению потенциальных векторов атаки и незащищенных точек входа. В больших сетях «теневые ИТ» и забытые активы – обычное дело.

- Инвентаризация активов: Крупные организации часто теряют счет своим ИТ-активам. Сканирование помогает обнаружить «живые» хосты и получить базовое представление о том, что работает в сети, дополняя (а иногда и исправляя) данные систем управления конфигурациями (CMDB).

- Разведка для тестирования на проникновение (Pentest Reconnaissance): Для пентестеров **найти открытые порты** – это как для геолога найти признаки месторождения. Это начальный этап сбора информации (footprinting и scanning), позволяющий определить потенциальные цели для дальнейшего анализа уязвимостей и эксплуатации. Скорость здесь критична, чтобы быстро охватить весь скоуп.

- Проверка соответствия (Compliance): Многие стандарты безопасности (например, PCI DSS) требуют регулярной **проверки портов** и сканирования уязвимостей для подтверждения соответствия политикам и отсутствия неоправданных рисков.

- Поиск конкретных уязвимых сервисов: После публикации информации о новой критической уязвимости (например, Log4Shell, Heartbleed) часто возникает необходимость быстро просканировать всю сеть на наличие затронутого сервиса, работающего на определенном порту.

Основные вызовы при сканировании больших сетей

Сканирование сети /24 (256 адресов) и сканирование /16 (65 536 адресов) или /8 (более 16 млн адресов) – это две совершенно разные задачи. Вот основные трудности, с которыми мы сталкиваемся при **сканировании больших сетей**:

Масштаб и время

Очевидная проблема. Даже просто отправить один пакет на каждый порт каждого хоста в большой сети может занять астрономическое количество времени при использовании традиционных, последовательных методов. Если мы хотим проверить 1000 популярных TCP-портов на 65 тысячах хостов, это уже 65 миллионов проб. А если нужно проверить все 65535 портов? Или добавить UDP? Время выполнения становится критическим фактором.

Влияние на сеть и хосты

Агрессивное сканирование может генерировать огромный объем трафика, потенциально перегружая каналы связи, маршрутизаторы, межсетевые экраны. Некоторые старые или «нежные» устройства (принтеры, IoT, промышленные контроллеры) могут работать нестабильно или даже отказать под нагрузкой сканирования. Баланс между скоростью и безопасностью сети – ключевой момент.

Обнаружение и обход средств защиты (IDS/IPS/Firewalls)

В больших корпоративных сетях почти всегда присутствуют системы обнаружения/предотвращения вторжений (IDS/IPS) и межсетевые экраны. Интенсивное сканирование – это красный флаг для таких систем. Они могут начать блокировать IP-адрес сканера, искажая результаты, или поднять тревогу, требующую реакции команды SOC. Пентестерам часто нужно работать «под радаром», а администраторам – как минимум, не создавать ложных тревог.

Динамические и эфемерные среды

Современные среды, особенно облачные и контейнерные, очень динамичны. IP-адреса могут назначаться и освобождаться, виртуальные машины и контейнеры создаваться и уничтожаться за минуты. Сканирование, которое длится несколько дней, может дать уже неактуальную картину к моменту завершения.

Управление огромными объемами данных

Результатом сканирования большой сети может быть файл размером в гигабайты, содержащий информацию о миллионах портов. Просто просмотреть такой вывод невозможно. Нужны эффективные способы фильтрации, парсинга, хранения и анализа этих данных, чтобы извлечь полезную информацию.

Основы основ: Что нужно знать перед стартом

Прежде чем мы перейдем к инструментам и стратегиям, давайте быстро освежим несколько ключевых концепций, понимание которых необходимо для эффективного **сканирования больших сетей**.

IP-адресация и CIDR-нотация: Понимание масштаба

Мы будем оперировать диапазонами IP-адресов. Бесклассовая адресация (Classless Inter-Domain Routing, CIDR) – стандартный способ их обозначения. Запись вида `192.168.0.0/16` означает, что первые 16 бит адреса фиксированы как сетевая часть, а остальные (32-16 = 16) биты – хостовая часть.

- /32: Один хост

- /24: 2^(32-24) = 2^8 = 256 адресов (типичная малая сеть)

- /16: 2^(32-16) = 2^16 = 65 536 адресов (крупная сеть)

- /8: 2^(32-8) = 2^24 = 16 777 216 адресов (очень крупная сеть)

Понимание CIDR критично для задания правильного диапазона сканирования. Ошибка на единицу в маске может увеличить или уменьшить количество сканируемых адресов вдвое!

Порты: Двери в систему

Как мы знаем, порты (0-65535 для TCP и UDP) – это логические конечные точки на хосте, используемые для идентификации конкретных сервисов (веб-сервер на порту 80/443, SSH на 22, RDP на 3389 и т.д.). **Найти открытые порты** – значит найти потенциальные точки взаимодействия с системой.

TCP vs UDP: Ключевые отличия для сканирования

- TCP (Transmission Control Protocol): Протокол с установлением соединения (трехэтапное рукопожатие SYN -> SYN/ACK -> ACK). Надежный, гарантирует доставку. Сканирование TCP-портов относительно простое и надежное, так как состояния «открыт» (SYN/ACK) и «закрыт» (RST) четко определяются.

- UDP (User Datagram Protocol): Протокол без установления соединения. Ненадежный, доставка и порядок не гарантированы. Сканирование UDP-портов намного сложнее и медленнее. Открытый UDP-порт может просто не ответить на пакет сканера. Ответ ICMP «Port Unreachable» обычно означает, что порт закрыт. Отсутствие ответа часто интерпретируется как «open|filtered» (открыт или фильтруется). UDP сканирование – это отдельная, медленная история, и при скоростном сканировании больших сетей его часто либо опускают, либо проводят только для самых критичных UDP-портов (например, 53 — DNS, 161 — SNMP).

Типы сканирования с фокусом на скорость (SYN Scan)

Для быстрого **сканирования портов** наиболее важен тип сканирования TCP SYN (-sS в Nmap), также известный как «полуоткрытое» или «стелс» сканирование.

Почему SYN scan быстрый?

- Он не завершает TCP-рукопожатие. Отправляется SYN, при получении SYN/ACK (порт открыт) сразу отправляется RST, а не ACK. Это экономит время и ресурсы как на сканере, так и на цели.

- Он требует меньше пакетов на порт по сравнению с TCP Connect scan (-sT), который устанавливает полное соединение.

Именно на вариациях SYN-сканирования основаны самые быстрые сканеры, такие как Masscan и ZMap. Однако, учтите, что для отправки «сырых» SYN-пакетов требуются права root/администратора.

Выбор правильного инструментария для скоростного сканирования

Итак, мы подошли к самому интересному – инструментам, которые помогут нам **быстро найти все открытые порты в большой сети**. Забудьте про стандартный Nmap с настройками по умолчанию, если речь идет о /16 и больше – он просто не предназначен для такой скорости на таких масштабах без специальной настройки.

Masscan: Демон скорости

Если вам нужна максимальная скорость сканирования TCP-портов, **Masscan** – ваш выбор номер один. Этот инструмент спроектирован Робертом Дэвидом Грэмом (Robert David Graham) специально для сканирования всего Интернета за считанные минуты (при наличии очень широкого канала, конечно).

Принцип работы: Асинхронность и собственный стек

Ключ к скорости Masscan – его архитектура:

- Асинхронная работа: Masscan не ждет ответа на один пакет, прежде чем отправить следующий. Он отправляет пакеты настолько быстро, насколько позволяет канал и заданный лимит (`—rate`).

- Собственный TCP/IP стек: Masscan не использует стандартный сетевой стек операционной системы для отправки/приема пакетов (кроме как для получения ответов). Это позволяет избежать узких мест системных вызовов и буферов ОС. Он самостоятельно формирует и отправляет SYN-пакеты и слушает ответы (SYN/ACK или RST).

- Рандомизация: По умолчанию Masscan сканирует цели и порты в случайном порядке, что помогает распределить нагрузку и быть менее заметным для некоторых систем защиты.

Установка Masscan (Linux, macOS, Windows)

Установка обычно проста.

Ссылка для скачивания и инструкции: https://github.com/robertdavidgraham/masscan

Linux (Debian/Ubuntu):

sudo apt update

sudo apt install masscanLinux (Fedora/CentOS/RHEL):

sudo dnf install masscan # Fedora

sudo yum install epel-release && sudo yum install masscan # CentOS/RHEL (через EPEL)macOS (Homebrew):

brew install masscanWindows:

Официально не поддерживается так же хорошо, как на *nix. Есть скомпилированные бинарные файлы или можно попытаться собрать через Cygwin/WSL. Проще всего использовать на Linux VM или в WSL2. Убедитесь, что у вас установлен драйвер захвата пакетов (Npcap, поставляется с Nmap).

Сборка из исходников (рекомендуется для последней версии):

sudo apt install git gcc make libpcap-dev # Debian/Ubuntu

# sudo dnf install git gcc make libpcap-devel # Fedora

git clone https://github.com/robertdavidgraham/masscan

cd masscan

make

sudo make installКлючевые опции и примеры использования

Важно: Masscan требует прав root/администратора для работы!

Базовый синтаксис: `sudo masscan [диапазон IP] -p[порты] [опции]`

Примеры:

# Сканировать порт 80 в сети 10.0.0.0/8 со скоростью 10000 пакетов/сек

sudo masscan 10.0.0.0/8 -p80 --rate 10000

# Сканировать порты 80, 443 и диапазон 8000-8100 в сети 192.168.1.0/24

sudo masscan 192.168.1.0/24 -p80,443,8000-8100 --rate 5000

# Сканировать топ 100 TCP портов (из встроенного списка)

sudo masscan 172.16.0.0/16 --top-ports 100 --rate 20000

# Сканировать UDP порт 53 (DNS) - ИСПОЛЬЗУЙТЕ С ОСТОРОЖНОСТЬЮ, UDP медленнее!

sudo masscan 10.0.0.0/8 -pU:53 --rate 1000

# Задать диапазон IP из файла

sudo masscan -iL targets.txt -p22,23,80,443 --rate 15000

# Сохранить результаты в формате списка (IP порт)

sudo masscan 10.0.0.0/8 -p80 --rate 10000 -oL results.list

# Сохранить результаты в формате XML (похож на Nmap)

sudo masscan 10.0.0.0/8 -p80 --rate 10000 -oX results.xml

# Сохранить результаты в формате Grepable (похож на Nmap)

sudo masscan 10.0.0.0/8 -p80 --rate 10000 -oG results.grep

# Исключить определенные диапазоны (например, известные "хрупкие" сети)

sudo masscan 10.0.0.0/8 -p80 --rate 10000 --excludefile exclude_ranges.txt

# Указать исходный IP-адрес и MAC (если нужно)

# sudo masscan 10.0.0.0/8 -p80 --rate 10000 --source-ip X.X.X.X --source-mac XX:XX:XX:XX:XX:XX

# Указать используемый сетевой интерфейс

sudo masscan 10.0.0.0/8 -p80 --rate 10000 -e eth0Сильные стороны и ограничения

Плюсы:

- Невероятная скорость: Основное преимущество. Может сканировать огромные диапазоны за минуты/часы.

- Масштабируемость: Спроектирован для интернет-масштабов.

- Гибкость в выборе портов и целей.

Минусы:

- Только обнаружение портов: Masscan в основном говорит «порт X на хосте Y ответил на SYN». Он не делает глубокого анализа сервиса, не определяет версии (`-sV`), не запускает скрипты (`-sC`), как Nmap.

- Менее точен, чем Nmap: Из-за своей скорости и асинхронности может пропускать некоторые ответы, особенно в перегруженных сетях или при наличии stateful файрволов.

- Риск DoS: Неправильное использование `—rate` может вызвать проблемы.

- Ограниченная поддержка UDP: UDP сканирование в Masscan есть, но оно не такое надежное и быстрое, как TCP.

**Вывод по Masscan:** Идеален для **Фазы 2** нашей стратегии – быстрого обнаружения потенциально открытых TCP портов в **большой сети**.

Nmap: Швейцарский нож, оптимизированный для скорости

Старый добрый **Nmap (Network Mapper)** все еще незаменим, даже при работе с большими сетями. Хотя он не может конкурировать с Masscan в чистой скорости отправки пакетов на огромных диапазонах, его сила – в гибкости, точности и способности проводить глубокий анализ. Мы можем использовать Nmap как для быстрой **проверки портов** (с правильными опциями), так и для детального исследования хостов, найденных с помощью Masscan.

Почему Nmap все еще актуален для больших сетей?

- Точность и надежность: Nmap использует более сложные алгоритмы повторных передач и тайм-аутов, что делает его результаты более точными, особенно в сложных сетевых условиях.

- Глубокий анализ: Nmap умеет определять версии сервисов (`-sV`), операционные системы (`-O`) и выполнять сотни скриптов (NSE) для поиска уязвимостей, сбора информации и т.д. (`-sC`, `—script`). Этого не умеет Masscan.

- Гибкость: Поддерживает множество типов сканирования (TCP Connect, SYN, FIN, Xmas, Null, ACK, UDP, SCTP и др.), что полезно для обхода файрволов или специфических задач.

- Оптимизация скорости: Nmap имеет множество опций для ускорения сканирования, хоть и не до уровня Masscan.

Установка Nmap (если вдруг еще не)

Nmap доступен практически для всех ОС.

Ссылка для скачивания: https://nmap.org/download.html

Linux (Debian/Ubuntu):

sudo apt update

sudo apt install nmapLinux (Fedora/CentOS/RHEL):

sudo dnf install nmap # Fedora

sudo yum install nmap # CentOS/RHELmacOS (Homebrew):

brew install nmapWindows:

Скачайте установщик с официального сайта. Он включает GUI Zenmap и драйвер Npcap.

Ключевые опции Nmap для ускорения сканирования (-T, —min-rate, -n, -F, etc.)

Чтобы заставить Nmap работать быстрее на больших сетях:

- `-T<0-5>` (Timing Template): Самая важная опция. Управляет множеством параметров тайминга.

- `-T0` (paranoid), `-T1` (sneaky): Очень медленно, для обхода IDS.

- `-T2` (polite): Медленно, меньше нагрузка на сеть.

- `-T3` (normal): По умолчанию.

- `-T4` (aggressive): Значительно быстрее. Рекомендуется для быстрых, надежных сетей. Увеличивает скорость, но может пропустить порты при потерях пакетов. **Хороший старт для ускорения.**

- `-T5` (insane): Максимальная скорость. **Использовать с осторожностью!** Может перегрузить сеть/хост и привести к неточным результатам. Только для очень быстрых сетей или специфических задач.

- `—min-rate

` / `—max-rate Задает минимальное/максимальное количество пакетов в секунду. Позволяет точнее контролировать скорость, чем `-T`. Nmap будет стараться поддерживать скорость не ниже `—min-rate`.`: - `-n` (No DNS resolution): Отключает обратное разрешение DNS для IP-адресов. В больших сетях DNS-запросы могут сильно замедлять сканирование, особенно если DNS-серверы медленные или недоступны. **Почти всегда используйте `-n` при сканировании больших диапазонов IP.**

- `-F` (Fast scan): Сканирует только 100 самых популярных портов из списка `nmap-services` вместо топ 1000 по умолчанию. Значительно быстрее, если вам не нужны все порты.

- `-p

`: Явно укажите порты для сканирования. Если вас интересует только веб (80, 443) и SSH (22), сканируйте только их: `-p 22,80,443`. Это намного быстрее, чем сканировать 1000 или 65535 портов. - `—max-retries

`: Уменьшает количество повторных попыток отправки пакета на порт (по умолчанию около 10). Уменьшение до 1-3 может ускорить сканирование в надежных сетях, но увеличить риск пропуска портов в ненадежных. - `—host-timeout Задает время, которое Nmap будет тратить на сканирование одного хоста (например, `30m`, `1h`). Полезно, чтобы не застревать на медленных или не отвечающих хостах.

- `—min-parallelism

` / `—max-parallelism Контролирует количество одновременных проб. `-T4`/`-T5` уже агрессивно управляют этим, но можно настроить вручную.`: - Используйте `-sS` (SYN Scan): По умолчанию Nmap использует `-sS`, если запущен с root-правами. Убедитесь, что это так, это самый быстрый TCP-скан в Nmap.

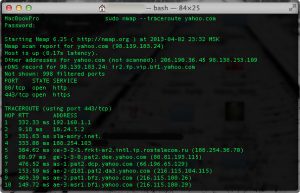

Пример быстрого сканирования Nmap:

# Быстрое сканирование топ 100 портов в сети /16, без DNS, агрессивный тайминг

sudo nmap -sS -T4 -n -F 172.16.0.0/16 -oA nmap_fast_scan_t4

# Еще более агрессивно (осторожно!), мин. скорость 1000 п/с, макс. 1 перепопытка

sudo nmap -sS -T5 --min-rate 1000 --max-retries 1 -n -p 1-1024 10.0.0.0/8 -oA nmap_insane_scanКомбинированный подход: Masscan + Nmap

Это самая эффективная стратегия для **сканирования больших сетей**, сочетающая скорость Masscan и глубину Nmap:

- Используйте Masscan для быстрого обнаружения всех потенциально открытых портов в целевом диапазоне. Сохраните результаты в формате списка (`-oL`) или Grepable (`-oG`).

- Обработайте вывод Masscan, чтобы создать список уникальных IP-адресов, на которых найдены открытые порты.

- Используйте Nmap для углубленного сканирования только этих «живых» хостов. Можно передать список IP через `-iL`. На этих хостах уже можно запустить определение версий (`-sV`), ОС (`-O`) и скрипты (`-sC`) для интересующих портов.

Пример такого workflow мы рассмотрим в разделе «Практические примеры».

ZMap: Еще один спринтер для интернет-масштабов

Краткий обзор и отличия

**ZMap** – еще один сверхбыстрый сканер, разработанный исследователями из Университета Мичигана. Он похож на Masscan по философии (асинхронность, собственный стек), но имеет некоторые отличия:

- Фокус на одном порте: ZMap оптимизирован для сканирования одного порта по всему IPv4 пространству. Сканирование множества портов требует нескольких запусков ZMap.

- Модульность: ZMap имеет модульную структуру, позволяющую легко добавлять поддержку новых протоколов или типов «проб» (probe modules).

- Научная направленность: Часто используется в академических исследованиях для изучения Интернета.

В целом, для задач администраторов и пентестеров, Masscan часто оказывается более гибким из-за лучшей поддержки сканирования нескольких портов за один проход. Но ZMap – мощная альтернатива, особенно если вам нужно очень быстро проверить один конкретный порт на огромном количестве хостов.

Ссылка: https://zmap.io/

Установка ZMap

Linux (Debian/Ubuntu):

sudo apt update

sudo apt install zmapLinux (Fedora/CentOS/RHEL):

sudo dnf install zmap # Fedora

sudo yum install zmap # CentOS/RHEL (может потребоваться EPEL)macOS (Homebrew):

brew install zmapПримеры использования

# Сканировать порт 443 (HTTPS) в сети 10.0.0.0/8 с пропускной способностью 10 Мбит/с

sudo zmap --target-port=443 --cidr=10.0.0.0/8 --bandwidth=10M --output-file=results_zmap_443.txt

# Сканировать порт 80, ограничить скорость 10000 пакетов/сек

sudo zmap -p 80 -R 10000 --cidr=192.168.0.0/16 -o results_zmap_80.txt

# Использовать файл с CIDR диапазонами

sudo zmap -p 22 -r 5000 --whitelist-file=targets.txt -o results_zmap_22.txtДругие инструменты и подходы (скрипты, облачные сервисы)

- Собственные скрипты: Для специфических задач можно написать свои скрипты на Python (используя библиотеки вроде Scapy для низкоуровневой работы с пакетами или просто сокеты). Это дает максимальную гибкость, но требует значительных усилий на разработку и отладку.

- Облачные платформы сканирования: Некоторые облачные провайдеры (AWS, Azure, GCP) предлагают встроенные инструменты сканирования уязвимостей и инвентаризации для *своих* ресурсов (AWS Inspector, Microsoft Defender for Cloud, GCP Security Command Center). Они могут быть удобны для сканирования облачной инфраструктуры, но обычно не подходят для сканирования внешних сетей или сетей других провайдеров.

- Коммерческие ASM-платформы: Решения вроде Tenable.asm, Palo Alto Expanse, CyCognito и другие предлагают непрерывное сканирование и управление поверхностью атаки как услугу, часто используя комбинацию быстрых сканеров и других техник обнаружения. Это может быть эффективным, но и дорогим решением.

Стратегии эффективного сканирования больших сетей

Имея правильные инструменты, нам нужна правильная стратегия. Просто запустить `masscan 0.0.0.0/0 -p1-65535 —rate 10000000` – плохая идея (если вы не хотите стать героем новостей). Эффективный подход к **сканированию больших сетей** обычно включает несколько фаз.

Фаза 1: Обнаружение живых хостов (Host Discovery)

Почему это важно для экономии времени?

В больших диапазонах IP-адресов (особенно в публичных или слабозаселенных внутренних сетях) значительная часть адресов может быть не назначена или хосты на них выключены. Попытка сканировать порты на «мертвых» IP – пустая трата времени и ресурсов. Поэтому первый шаг – быстро определить, какие IP-адреса вообще отвечают на какие-либо запросы.

Быстрые методы: Ping Sweep (ICMP, TCP SYN/ACK, UDP)

Цель – отправить легкие «пробные» пакеты и посмотреть, кто ответит.

- ICMP Echo Request (Ping): Самый известный метод. Отправляем ICMP Echo Request (Type 8), ждем ICMP Echo Reply (Type 0). Просто и быстро, но часто блокируется файрволами.

- TCP SYN Ping: Отправляем SYN пакет на какой-либо порт (часто 80 или 443). Если получаем SYN/ACK или RST, хост жив. Более надежен, чем ICMP, так как файрволы реже блокируют все входящие SYN.

- TCP ACK Ping: Отправляем ACK пакет (например, на порт 80). Если получаем RST, хост жив (так как он отвечает на неожиданный ACK). Может обходить некоторые stateless файрволы.

- UDP Ping: Отправляем UDP пакет на какой-либо порт (часто неиспользуемый). Если получаем ICMP «Port Unreachable», хост жив. Менее надежен.

Использование Nmap для Host Discovery (`-sn`, `-PE`, `-PP`, `-PS`, `-PA`)

Nmap отлично подходит для этой фазы благодаря опции `-sn` (No port scan), которая выполняет только обнаружение хостов. По умолчанию `-sn` использует ICMP Echo Request, TCP SYN на порт 443, TCP ACK на порт 80 и ICMP Timestamp Request. Можно указать конкретные методы:

# Стандартное обнаружение хостов Nmap (без сканирования портов)

sudo nmap -sn 192.168.0.0/16 -oA host_discovery_default

# Только ICMP Echo Request (классический пинг)

sudo nmap -sn -PE 192.168.0.0/16 -oA host_discovery_icmp

# Только TCP SYN на порты 80 и 443

sudo nmap -sn -PS80,443 192.168.0.0/16 -oA host_discovery_syn

# Только TCP ACK на порт 80

sudo nmap -sn -PA80 192.168.0.0/16 -oA host_discovery_ack

# Комбинация ICMP Echo, TCP SYN на 22, 80, 443 и ACK на 80 (более надежно)

sudo nmap -sn -PE -PS22,80,443 -PA80 192.168.0.0/16 -oA host_discovery_combo

# Не забываем про скорость и DNS!

sudo nmap -sn -T4 -n -PE -PS80,443 -PA80 192.168.0.0/16 --min-rate 500 -oA host_discovery_fastРезультатом будет список «живых» IP-адресов (обычно сохраняем в Grepable формате `-oG` и извлекаем IP с помощью `grep Up | cut -d’ ‘ -f2`).

Альтернативы (arp-scan для локальных сетей)

Если вы находитесь в той же локальной сети (L2 домен), что и цели, то **ARP-сканирование** (`arp-scan` или `nmap -sn -PR`) является самым быстрым и надежным способом обнаружения хостов, так как работает на канальном уровне и не зависит от IP-фильтрации.

# Использование arp-scan (нужно установить: sudo apt install arp-scan)

sudo arp-scan --localnet # или --interface=eth0 192.168.1.0/24

# Использование Nmap для ARP scan

sudo nmap -sn -PR 192.168.1.0/24Фаза 2: Быстрое сканирование портов (Rapid Port Scanning)

Получив список «живых» хостов из Фазы 1, мы теперь можем запустить на них быстрое сканирование портов с помощью **Masscan** (или ZMap, или оптимизированного Nmap, если Masscan недоступен/запрещен).

Фокус на скорости: Использование Masscan или ZMap

Передаем список живых хостов (например, `live_hosts.txt`) в Masscan:

# Сканируем топ 1000 портов на живых хостах со скоростью 20000 п/с

sudo masscan -iL live_hosts.txt --top-ports 1000 --rate 20000 -oL masscan_results.list

# Сканируем все TCP порты (1-65535) - будет дольше, но полнее

# sudo masscan -iL live_hosts.txt -p1-65535 --rate 10000 -oX masscan_results.xmlВыбор портов для сканирования (Топ N, специфичные, все?)

Сканирование всех 65535 портов дает наиболее полную картину, но значительно увеличивает время даже для Masscan. Часто достаточно просканировать:

- Топ N портов: `masscan —top-ports 100` или `—top-ports 1000`. Охватывает наиболее распространенные сервисы.

- Специфичные порты: Если вы ищете конкретные сервисы (веб, SSH, RDP, базы данных), укажите их явно: `-p 21,22,23,25,80,110,135,139,443,445,1433,3306,3389,5432,5900,8080`.

- Комбинация: Можно объединить топ портов и специфичные порты.

Управление скоростью (`—rate`): Поиск баланса

Еще раз: **начинайте с умеренной скорости** (1000-10000 п/с) и **постепенно увеличивайте**, мониторя сеть и ответы. Слишком высокая скорость приведет к потерям пакетов и неточным результатам, не говоря уже о возможном DoS. Найдите «золотую середину» для вашей конкретной сети.

Форматы вывода для дальнейшей обработки

Masscan поддерживает несколько форматов:

- `-oL <файл>`: Простой список `IP-адрес порт`. Легко парсить скриптами.

- `-oX <файл>`: XML-формат, совместимый с Nmap. Удобно для импорта в другие инструменты.

- `-oG <файл>`: Grepable-формат, похожий на Nmap. Удобно для `grep`, `awk`, `cut`.

- `-oJ <файл>`: JSON-формат.

Выберите формат, который вам удобнее обрабатывать на следующем этапе. `-oG` или `-oL` часто самые простые для извлечения списков IP и портов.

Фаза 3: Углубленное сканирование целевых хостов/портов (Targeted Deep Scan)

Теперь у нас есть список хостов и портов, которые Masscan считает открытыми. Настало время применить тяжелую артиллерию – **Nmap** – для детального анализа.

Использование результатов Фазы 2

Нам нужно извлечь из вывода Masscan (например, `masscan_results.grep`) список уникальных IP-адресов, на которых найдены открытые порты, и список этих портов для каждого IP (или общий список всех найденных портов).

Пример обработки Grepable формата:

# Извлечь уникальные IP адреса с открытыми портами

grep open masscan_results.grep | cut -d' ' -f2 | sort -u > nmap_targets.txt

# Извлечь все уникальные открытые порты из сканирования

grep open masscan_results.grep | cut -d' ' -f4 | cut -d'/' -f1 | sort -n | uniq | paste -sd, - > nmap_ports.txtПрименение Nmap для определения версий (`-sV`), ОС (`-O`), скриптов (`-sC`)

Теперь запускаем Nmap на выбранных целях и портах:

# Запустить Nmap на хостах из nmap_targets.txt, сканируя только порты из nmap_ports.txt

# Включить определение версий (-sV), стандартные скрипты (-sC), умеренный тайминг (-T4), без DNS (-n)

sudo nmap -sS -sV -sC -T4 -n -iL nmap_targets.txt -p $(cat nmap_ports.txt) -oA nmap_detailed_results

# Если портов очень много, можно ограничиться только определением версий для начала

# sudo nmap -sS -sV -T4 -n -iL nmap_targets.txt -p $(cat nmap_ports.txt) -oA nmap_version_scan

# Для пентеста можно добавить определение ОС (-O) и более агрессивные скрипты

# sudo nmap -sS -sV -O --script=default,vuln -T4 -n -iL nmap_targets.txt -p $(cat nmap_ports.txt) -oA nmap_pentest_scanСканирование только «интересных» портов

Вместо сканирования всех портов, найденных Masscan, можно сосредоточиться только на тех, которые представляют наибольший интерес с точки зрения безопасности (например, веб-сервисы, удаленный доступ, базы данных, известные уязвимые порты).

Оптимизация параметров сканирования

Помимо выбора инструментов и фаз, тонкая настройка параметров может дать дополнительный выигрыш в скорости и точности.

Тайм-ауты (`—host-timeout`, `—max-retries`)

В больших сетях всегда найдутся медленные или нестабильные хосты. Установка разумного `—host-timeout` в Nmap (например, `15m` или `30m`) предотвратит «зависание» сканирования на таких хостах. Уменьшение `—max-retries` (например, до 1 или 2) ускорит процесс, но может снизить точность при потерях пакетов.

Параллелизм (`—min-parallelism`, `—max-parallelism`)

Nmap пытается автоматически управлять параллелизмом, но иногда ручная настройка может помочь, особенно если вы знаете возможности вашей сети и машины, с которой сканируете. `-T4`/`-T5` уже подразумевают высокий параллелизм.

Исключение «мертвых» хостов (`—exclude`, `—excludefile`)

Если вы знаете диапазоны IP-адресов, которые точно не используются или содержат критически важные/хрупкие системы, исключите их из сканирования с помощью `—excludeРабота с ограничениями сети

Учет пропускной способности

Убедитесь, что выбранная вами скорость сканирования (`—rate` в Masscan, `-T`/`—min-rate` в Nmap) не превышает доступную пропускную способность вашего канала или не создает чрезмерную нагрузку на сетевое оборудование. Используйте инструменты мониторинга сети (iftop, nload, Grafana и т.д.) во время сканирования.

Обнаружение и адаптация к правилам Firewall/IDS/IPS

Если вы видите много портов в состоянии `filtered` (в Nmap) или просто мало ответов, возможно, на пути стоит файрвол или IPS.

- Снизьте скорость: Первое, что нужно попробовать. Иногда достаточно сканировать медленнее (`-T2`, `-T1` в Nmap, низкий `—rate` в Masscan), чтобы не триггерить пороговые правила.

- Используйте другие типы сканирования (Nmap): Попробуйте `-sA` (ACK scan) для картографирования правил файрвола (различает `filtered` и `unfiltered`), или `-sF`, `-sX`, `-sN` (хотя они плохо работают с Windows).

- Фрагментация (Nmap `-f`): Может помочь обойти некоторые старые IDS.

- Сканирование из доверенных источников: Если возможно, сканируйте изнутри сегмента сети или с IP, который внесен в белые списки файрволов.

Эффективное управление результатами сканирования

**Сканирование больших сетей** порождает большие данные. Как с ними работать?

Выбор правильного формата вывода (XML, Grepable, JSON)

Текстовый вывод Nmap (`-oN`) хорош для чтения человеком, но ужасен для машин. Используйте:

- XML (`-oX` в Nmap, Masscan): Стандартный формат для импорта во многие инструменты (Metasploit, DefectDojo, др.) и парсинга скриптами (Python с `xml.etree.ElementTree` или `lxml`).

- Grepable (`-oG` в Nmap, Masscan): Удобен для быстрой обработки с помощью `grep`, `awk`, `cut` в командной строке. Отлично подходит для извлечения списков IP/портов.

- JSON (`-oJ` в Masscan, можно конвертировать Nmap XML в JSON): Современный и удобный формат для веб-приложений и скриптов.

Парсинг и обработка данных (скрипты, базы данных)

Для серьезной работы с результатами вам понадобятся скрипты (Python, Bash, PowerShell) для:

- Извлечения интересующей информации (например, все хосты с открытым портом 445).

- Сравнения результатов разных сканирований (поиск изменений).

- Форматирования данных для отчетов.

Для очень больших объемов данных может быть целесообразно загружать результаты в базу данных (SQL или NoSQL), что позволит выполнять сложные запросы и агрегацию. Существуют инструменты, помогающие импортировать Nmap XML в БД.

Визуализация и отчетность

Представление результатов в понятном виде критично. Инструменты вроде Metasploit (импортирует Nmap XML), DefectDojo, Faraday Persisted или даже простые скрипты, генерирующие HTML/CSV отчеты, могут помочь визуализировать найденные открытые порты, сервисы и потенциальные риски.

Практические примеры и сценарии

Давайте рассмотрим пару типичных сценариев, применяя нашу трехфазную стратегию.

Сценарий 1: Аудит внутренней сети класса B (172.16.0.0/16) — взгляд администратора

Цель: Найти все открытые TCP порты во внутренней сети /16 для инвентаризации и поиска неавторизованных сервисов. Сеть считается относительно надежной, есть гигабитные каналы.

Фаза 1: Обнаружение хостов (Nmap)

# Используем ARP + ICMP + TCP SYN/ACK пинги для надежности, быстрый тайминг

sudo nmap -sn -T4 -n -PR -PE -PS21,22,23,80,443,445 -PA80,443 172.16.0.0/16 --min-rate 1000 -oG phase1_hosts.grep

# Извлекаем живые хосты

grep Up phase1_hosts.grep | cut -d' ' -f2 | sort -u > live_hosts_172.16.txtФаза 2: Быстрое сканирование портов (Masscan)

# Сканируем топ 1000 портов на живых хостах, скорость 50000 п/с (согласовано!)

sudo masscan -iL live_hosts_172.16.txt --top-ports 1000 --rate 50000 -oG phase2_masscan.grepФаза 3: Углубленное сканирование (Nmap)

# Извлекаем цели и порты для Nmap

grep open phase2_masscan.grep | cut -d' ' -f2 | sort -u > phase3_nmap_targets.txt

grep open phase2_masscan.grep | cut -d' ' -f4 | cut -d'/' -f1 | sort -n | uniq | paste -sd, - > phase3_nmap_ports.txt

# Запускаем Nmap для определения версий и базовых скриптов

sudo nmap -sS -sV -sC -T4 -n -iL phase3_nmap_targets.txt -p $(cat phase3_nmap_ports.txt) -oA final_audit_resultsСценарий 2: Разведка внешнего периметра (список CIDR) — взгляд пентестера

Цель: Быстро **найти открытые порты**, особенно веб-сервисы (80, 443, 8080, 8443) и другие потенциально интересные (21, 22, 23, 25, 135, 445, 3389) на внешних IP-адресах клиента, предоставленных в виде списка CIDR-блоков (например, в файле `client_ranges.txt`). Нужно быть относительно незаметным.

Фаза 1: Обнаружение хостов (Nmap)

# Используем только TCP SYN/ACK пинги на общие порты, тайминг T3 (более вежливый)

# Скорость ограничена, чтобы не шуметь

sudo nmap -sn -T3 -n -PS80,443 -PA80,443 -iL client_ranges.txt --max-rate 500 -oG phase1_external_hosts.grep

# Извлекаем живые хосты

grep Up phase1_external_hosts.grep | cut -d' ' -f2 | sort -u > live_external_hosts.txtФаза 2: Быстрое сканирование портов (Masscan)

# Сканируем только интересующие порты, скорость ниже (например, 10000 п/с)

INTERESTING_PORTS="21,22,23,25,80,110,135,139,443,445,1433,3306,3389,5432,5900,8000,8080,8443"

sudo masscan -iL live_external_hosts.txt -p$INTERESTING_PORTS --rate 10000 -oG phase2_external_masscan.grepФаза 3: Углубленное сканирование (Nmap)

# Извлекаем цели (порты уже известны)

grep open phase2_external_masscan.grep | cut -d' ' -f2 | sort -u > phase3_external_nmap_targets.txt

# Запускаем Nmap для определения версий, T3, скрипты по умолчанию

sudo nmap -sS -sV -sC -T3 -n -iL phase3_external_nmap_targets.txt -p$INTERESTING_PORTS -oA final_pentest_recon_resultsПример комбинированного workflow: Masscan -> Nmap

Этот скрипт автоматизирует процесс передачи результатов Masscan в Nmap:

#!/bin/bash

TARGETS="192.168.0.0/16" # Целевой диапазон

RATE=20000 # Скорость Masscan

PORTS="80,443,22,21,23,3389" # Интересующие порты

NMAP_OPTS="-sS -sV -T4 -n" # Опции Nmap

MASSCAN_OUT_G="masscan_temp.grep"

MASSCAN_OUT_L="masscan_temp.list"

NMAP_TARGETS="nmap_targets_temp.txt"

NMAP_FINAL_OUT="detailed_scan_results"

echo "[+] Starting Masscan..."

sudo masscan $TARGETS -p$PORTS --rate $RATE -oG $MASSCAN_OUT_G -oL $MASSCAN_OUT_L

if [ $? -ne 0 ]; then echo "[!] Masscan failed!"; exit 1; fi

echo "[+] Extracting targets for Nmap..."

grep open $MASSCAN_OUT_G | cut -d' ' -f2 | sort -u > $NMAP_TARGETS

if [ ! -s $NMAP_TARGETS ]; then echo "[!] No open ports found by Masscan."; exit 0; fi

# Извлечь порты можно так же, как выше, или просто передать исходный список $PORTS в Nmap

echo "[+] Starting Nmap on discovered hosts..."

sudo nmap $NMAP_OPTS -iL $NMAP_TARGETS -p $PORTS -oA $NMAP_FINAL_OUT

if [ $? -ne 0 ]; then echo "[!] Nmap failed!"; exit 1; fi

echo "[+] Cleaning up temporary files..."

# rm $MASSCAN_OUT_G $MASSCAN_OUT_L $NMAP_TARGETS

echo "[+] Scan complete. Results are in ${NMAP_FINAL_OUT}.*"

exit 0Этот скрипт сначала запускает Masscan, затем извлекает IP-адреса с открытыми портами и передает их в Nmap для детального сканирования только этих хостов и портов.

Критически важно: Правовые и этические аспекты

Коллеги, напоминаю очевидное, но абсолютно необходимое: **НИКОГДА не сканируйте сети, на сканирование которых у вас нет явного, письменного разрешения от владельца.**

- **Неавторизованное сканирование портов незаконно** во многих юрисдикциях и может рассматриваться как попытка несанкционированного доступа (даже если вы просто «смотрели»).

- **Согласуйте скоуп:** Четко определите и согласуйте с владельцем сети диапазоны IP-адресов, которые вы будете сканировать. Случайный выход за пределы скоупа – серьезная ошибка.

- **Согласуйте интенсивность:** Обсудите допустимую скорость и потенциальное влияние сканирования на сеть. Предупредите сетевых администраторов и SOC перед началом интенсивного сканирования.

- **Ответственность:** Вы несете ответственность за любые сбои или проблемы, вызванные вашим сканированием. Действуйте профессионально и осторожно.

Безопасность – это важно, но действовать нужно всегда в рамках закона и этики.

Цитата по теме

“The quieter you become, the more you are able to hear.”

Kali Linux Motto (related variant)

Хотя мы говорим о *быстром* сканировании, эта вариация известной фразы напоминает пентестерам о важности баланса между скоростью и скрытностью. Иногда нужно «сбавить обороты», чтобы не быть обнаруженным и получить более точную информацию. Для администраторов же важно «услышать» все, что происходит в их сети, даже в самых отдаленных уголках, и быстрое сканирование – способ усилить этот «слух».

Будущее сканирования больших сетей

Технологии не стоят на месте. Что нас ждет в будущем **сканирования больших сетей**?

- Большая автоматизация: Интеграция сканеров с платформами SOAR (Security Orchestration, Automation and Response) для автоматического запуска сканирований в ответ на события (например, развертывание нового сегмента сети) и автоматической обработки результатов.

- ИИ и машинное обучение: Применение ML для более интеллектуального анализа результатов сканирования, выявления аномалий, приоритизации рисков и даже адаптивного изменения параметров сканирования «на лету».

- Улучшенное сканирование облачных и контейнерных сред: Развитие инструментов, тесно интегрированных с API облачных провайдеров и оркестраторов контейнеров (Kubernetes), для более точного и своевременного сканирования динамических активов.

- IPv6 сканирование: По мере распространения IPv6, инструменты и методики для эффективного сканирования огромного адресного пространства IPv6 будут становиться все более актуальными (хотя это отдельная большая тема).

Выводы

Итак, коллеги, мы с вами детально разобрали, **как быстро найти все открытые порты в большой сети**. Это не магия, а сочетание правильных инструментов, продуманной стратегии и понимания ограничений. Давайте суммируем ключевые моменты, которые мы усвоили:

- Масштаб требует скорости: Традиционные методы сканирования не подходят для больших сетей (/16, /8 и т.д.) из-за временных затрат.

- Выбор инструментов критичен: **Masscan** и **ZMap** – чемпионы по скорости для первоначального обнаружения открытых TCP-портов благодаря асинхронной работе и собственным сетевым стекам. **Nmap** остается незаменимым для детального анализа (версии, ОС, скрипты), но требует оптимизации для скорости (`-T4`, `-n`, `—min-rate` и т.д.).

- Трехфазная стратегия рулит:

- Host Discovery: Быстро отсеиваем «мертвые» IP (Nmap `-sn` или `arp-scan`).

- Rapid Port Scanning: Используем Masscan/ZMap для молниеносного поиска потенциально открытых портов на «живых» хостах.

- Targeted Deep Scan: Применяем Nmap для углубленного анализа только найденных хостов и портов.

- Оптимизация – ключ: Тонкая настройка параметров сканирования (скорость, тайм-ауты, порты, параллелизм) и адаптация к сетевым условиям (пропускная способность, файрволы) значительно повышают эффективность.

- Управление данными необходимо: Результаты сканирования больших сетей требуют автоматизированной обработки, парсинга и анализа с использованием скриптов или специализированных инструментов.

- Закон и этика превыше всего: Всегда получайте разрешение перед сканированием и действуйте ответственно.

Вооружившись этими знаниями и инструментами, вы сможете значительно ускорить процесс **проверки портов** и **сканирования больших сетей**, будь то для аудита безопасности, инвентаризации или пентеста. Помните о балансе между скоростью, точностью и влиянием на сеть. Успешного сканирования!

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал RU

RU

English

English

Оставить комментарий