Как настроить Suricata для обнаружения атак при массовом сканировании портов?

Suricata — это мощный и гибкий инструмент для обнаружения интранет-атак, который может быть настроен для обнаружения массовых сканирований портов. В этой статье мы рассмотрим, как правильно настроить Suricata для обнаружения атак при массовом сканировании портов и защитить вашу сеть.

Прежде чем начать, убедитесь, что у вас установлен Suricata и у вас есть доступ к его конфигурационному файлу. Обычно файл находится в каталоге /etc/suricata/suricata.yaml. Откройте этот файл в любом текстовом редакторе для дальнейших настроек.

Шаг 1: Настройка правил обнаружения

Первым шагом будет настройка правил обнаружения для Suricata. Вам необходимо добавить следующие правила в секцию rules в файле suricata.yaml:

- alert tcp any any -> any 22 (msg:»SSH Connection Attempt»; flow:established,to_server; content:»SSH-«; sid:100001;)

- alert udp any any -> any 161 (msg:»SNMP Polling Attempt»; flow:to_server; content:»public»; sid:100002;)

Эти правила обнаружения помогут Suricata распознавать попытки подключения к SSH и SNMP сервисам, что часто происходит при массовом сканировании портов.

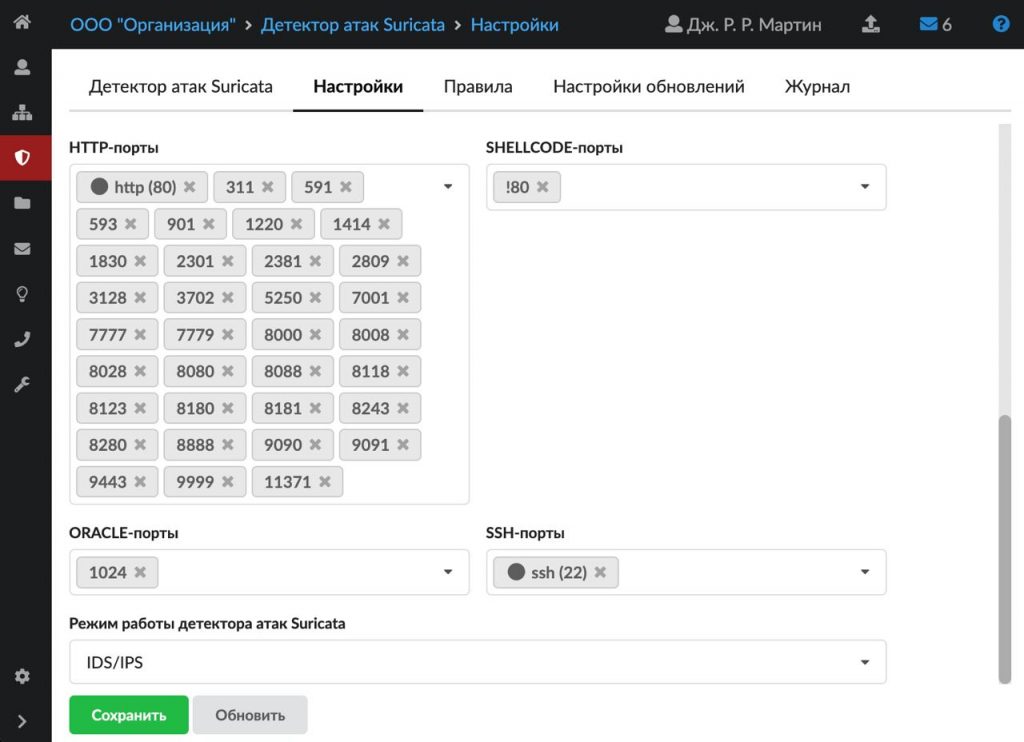

Шаг 2: Настройка портов для мониторинга

Далее вам необходимо указать Suricata, какие порты мониторить на предмет массового сканирования. Для этого добавьте следующую строку в секцию ports в файле suricata.yaml:

- — 22

- — 161

Эти строки указывают Suricata отслеживать активность на портах 22 (SSH) и 161 (SNMP), что позволит обнаружить атаки при их массовом сканировании.

Шаг 3: Перезапуск Suricata

После внесения всех необходимых изменений в файл suricata.yaml, не забудьте перезапустить Suricata, чтобы изменения вступили в силу. Для этого выполните команду:

sudo systemctl restart suricata

Теперь Suricata будет обнаруживать атаки при массовом сканировании портов и защищать вашу сеть от потенциальных угроз. Проверьте журналы Suricata для дополнительной информации об обнаруженных атаках.

Следуя этим шагам, вы сможете настроить Suricata для эффективного обнаружения атак при массовом сканировании портов и обеспечить безопасность вашей сети. Будьте на шаг впереди потенциальных злоумышленников!

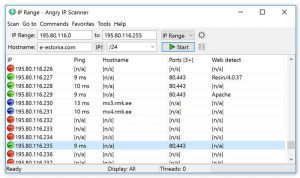

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал

Комментарии