Введение

В современном мире, где все больше коммерческих и личных данных хранится в компьютерных системах, вопрос кибербезопасности становится все более актуальным. Хакеры, злоумышленники, специализирующиеся на нарушении безопасности сетей и защищенных систем постоянно ищут уязвимости в программном обеспечении (ПО) для того, чтобы получить доступ к конфиденциальным данным и нанести ущерб компаниям и частным лицам. В данной статье мы рассмотрим, как хакеры используют уязвимости в ПО и как можно защититься от таких атак.

Определение

Хакеры могут использовать уязвимости в программном обеспечении для проведения атак различного уровня сложности. Например, SQL-инъекция — это метод атаки на веб-приложения, при котором злоумышленник внедряет SQL-код в запрос к базе данных, что может привести к утечке конфиденциальной информации. Примером такой атаки может быть взлом базы данных крупной компании и получение доступа к личным данным клиентов. Для более подробного примера уязвимости в ПО вы можете посмотреть здесь.

Как работает

Механика атаки через уязвимости в ПО может включать различные шаги. Например, хакер может анализировать исходный код программы для поиска слабых мест, использовать эксплойты для внедрения вредоносного кода или проводить фазу перехвата данных для последующего использования. Для проведения атаки хакеры могут использовать специализированные инструменты, такие как Metasploit или Wireshark. Для более подробного понимания методов проведения атак вы можете изучить статью по ссылке здесь.

Последствия

В результате успешной атаки хакеров на уязвимости в ПО могут возникнуть серьезные последствия для пользователя или бизнеса. В случае утечки конфиденциальной информации могут быть нарушены законы о защите данных, что приведет к штрафам и утрате доверия со стороны клиентов. Кроме того, несанкционированный доступ к компании или личным данным может нанести финансовый ущерб и повлечь за собой репутационные потери.

Способы защиты

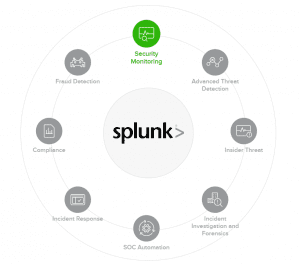

Для защиты от атак хакеров, использующих уязвимости в ПО, необходимо применять основные и дополнительные меры безопасности. Основные способы защиты включают в себя регулярное обновление программного обеспечения, установку антивирусных программ, фаерволов и использование сложных паролей. Дополнительные меры могут включать в себя шифрование данных, двухфакторную аутентификацию и использование сетевых мониторинговых инструментов.

Инструменты

Для повышения уровня безопасности рекомендуется использовать специализированные программы и инструменты для мониторинга и защиты. Например, антивирусные программы, фаерволы и средства шифрования данных могут помочь укрепить защиту от атак. Также стоит обратить внимание на инструменты для обнаружения вторжений, такие как Snort или Suricata.

Выводы

В заключении следует отметить, что защита от атак хакеров, использующих уязвимости в ПО, требует постоянного внимания и применения мер безопасности. Регулярное обновление программного обеспечения, использование специализированных инструментов защиты и соблюдение рекомендаций по безопасности помогут минимизировать риски и обеспечить надежную защиту от киберугроз.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал RU

RU

English

English

Оставить комментарий