Представьте себе: старый тестовый сервер, забытый в углу облачного аккаунта. Или роутер в филиале, настроенный наспех подрядчиком. Или даже контейнер, запущенный коллегой «на пять минут» для отладки. Эти, казалось бы, безобидные вещи могут стать той самой отмычкой, которая откроет злоумышленникам дверь в вашу корпоративную сеть. Добро пожаловать в мир аудита сетевого периметра — дисциплины, которая сегодня важна как никогда. И хорошая новость в том, что для базовой проверки вам не нужно быть элитным хакером. Давайте разберемся, как провести поиск сервисов и найти самые опасные «открытые двери» в вашей инфраструктуре.

Эта статья — ваше практическое руководство. Мы не будем лить воду, а сразу перейдем к делу: определим, что такое сетевой периметр, рассмотрим 5 самых распространенных и опасных сервисов, которые часто «смотрят» в интернет по ошибке, и, самое главное, покажем, как за три простых шага найти их у себя с помощью нашего инструмента.

Оглавление

- Что такое сетевой периметр и почему его «дыры» — это прямой путь к катастрофе?

- Топ-5 «забытых» сервисов: проверяем главный список угроз

- 1. RDP (порт 3389): Широко открытые ворота в ваш Windows-мир

- 2. SMB (порт 445): Файловый сервер, доступный всему интернету

- 3. Базы данных (порты 3306, 5432, 27017): Ваша сокровищница без замка

- 4. Elasticsearch (порт 9200): Когда ваши логи читает кто-то другой

- 5. SSH/Telnet (порты 22, 23): Полный контроль над сервером по цене слабого пароля

- Как найти эти уязвимости у себя? Аудит безопасности за 3 шага

- Шаг 1: Определяем зону ответственности в разделе «Ваша сеть»

- Шаг 2: Указываем цели и запускаем сканирование

- Шаг 3: Анализируем результаты — графики, статистика и данные

- «Я нашел открытые порты!» Что теперь делать? (План действий)

- Выводы: От реактивной защиты к проактивной безопасности

Что такое сетевой периметр и почему его «дыры» — это прямой путь к катастрофе?

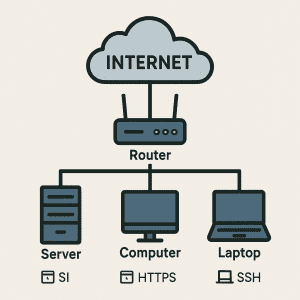

Говоря простым языком, сетевой периметр — это граница между вашей внутренней, доверенной сетью (офис, серверы, облачная инфраструктура) и внешним, недоверенным миром — интернетом. Это ваша цифровая крепостная стена. В идеальном мире, в этой стене есть только несколько хорошо охраняемых ворот: порт 443 для веб-сайта, порт 25 для почты и, возможно, шлюз для VPN. Все остальное наглухо замуровано.

Но в реальности все сложнее. Человеческий фактор, спешка при развертывании, устаревшее оборудование и простое незнание приводят к появлению в этой стене «дыр» и «незапертых калиток» — открытых сетевых портов, которые ведут к внутренним сервисам. Для злоумышленника такой порт — это приглашение. Он видит его как потенциальную точку входа, ахиллесову пяту всей вашей обороны.

Чем это грозит? Последствия могут быть катастрофическими:

- Атаки шифровальщиков (Ransomware): Одна из самых частых точек входа для шифровальщиков — это открытый RDP-порт со слабым паролем. Последствия — полная остановка бизнеса и требование выкупа в сотни тысяч, а то и миллионы долларов.

- Утечка данных: Открытый порт к базе данных или файловому хранилищу может привести к краже всей клиентской базы, коммерческой тайны, персональных данных сотрудников. Это грозит не только финансовыми, но и огромными репутационными потерями, а также штрафами от регуляторов (привет, GDPR и ФЗ-152).

- Превращение в плацдарм для атак: Ваш скомпрометированный сервер могут использовать для рассылки спама, майнинга криптовалют, DDoS-атак на другие компании, что может привести к блокировке ваших IP-адресов и проблемам с законом.

Проблема в том, что вы можете даже не подозревать об этих уязвимостях. Именно поэтому регулярный, автоматизированный аудит безопасности внешнего периметра — это не роскошь, а базовая цифровая гигиена для любого бизнеса, от маленького стартапа до крупной корпорации.

Топ-5 «забытых» сервисов: проверяем главный список угроз

Давайте пройдемся по «залу позора» — пяти типам сервисов, которые чаще всего по ошибке оказываются доступными извне. Это базовый чек-лист для любого системного администратора, DevOps-инженера или ответственного владельца бизнеса.

1. RDP (порт 3389): Широко открытые ворота в ваш Windows-мир

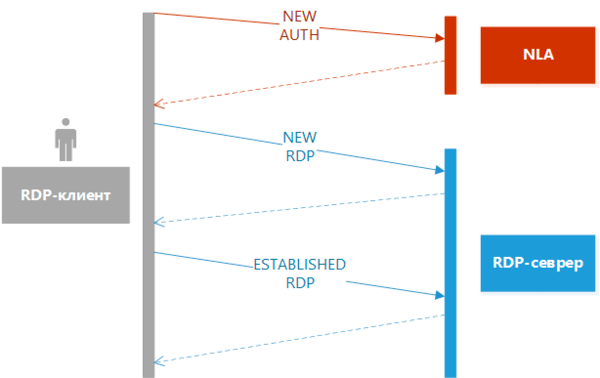

Что это? Remote Desktop Protocol (RDP) — это протокол Microsoft, позволяющий удаленно подключаться к рабочему столу компьютера или сервера под управлением Windows. Это невероятно удобный инструмент для администрирования.

Почему он открыт? С приходом пандемии и массового перехода на удаленку, многие компании в спешке «пробрасывали» RDP-порты напрямую в интернет, чтобы сотрудники могли работать из дома. Часто это делалось как временное решение, которое стало постоянным.

В чем риск? Открытый RDP-порт — это магнит для злоумышленников. Первое, что они делают — запускают брутфорс-атаки (Brute-force) и атаки по словарю (Password Spraying). Специальные программы круглосуточно подбирают пароли к учетным записям. Учитывая любовь многих пользователей к паролям вроде «Password123» или «Qwerty!», вопрос успешного взлома — это лишь вопрос времени. Получив доступ по RDP, атакующий получает контроль над машиной, как если бы он сидел прямо перед ней. Это идеальная точка для запуска шифровальщика и дальнейшего продвижения по сети.

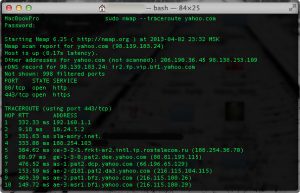

Вы можете провести быструю проверку с помощью утилиты Nmap, если она у вас установлена. Команда для проверки конкретного IP-адреса выглядит так:

nmap -p 3389 --open -sV YOUR_IP_ADDRESS

2. SMB (порт 445): Файловый сервер, доступный всему интернету

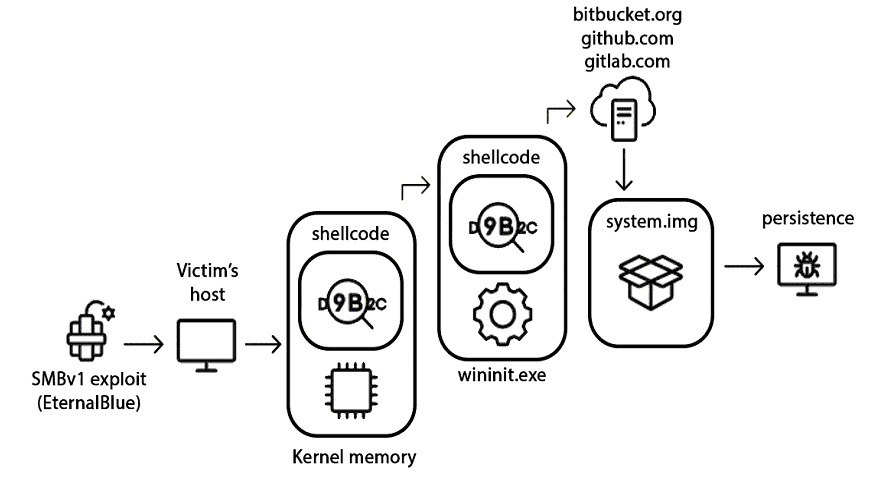

Что это? Server Message Block (SMB) — это сетевой протокол для предоставления общего доступа к файлам, принтерам и другим сетевым ресурсам. Проще говоря, это то, что позволяет вам видеть «сетевые папки» в Windows.

Почему он открыт? Обычно это результат неправильной конфигурации файрвола или наследие старых сетевых настроек. Иногда его открывают для доступа к файлам из филиала, не используя VPN.

В чем риск? Риск огромен и его имя — EternalBlue. Эта знаменитая уязвимость в протоколе SMB, использованная в глобальных эпидемиях шифровальщиков WannaCry и NotPetya в 2017 году, до сих пор актуальна для не обновленных систем. Но даже без эксплойтов, открытый SMB-порт может позволить анонимный доступ к файловым «шарам», что ведет к утечке конфиденциальных документов. Кроме того, протокол может раскрывать много информации о внутренней структуре сети и именах пользователей, что облегчает злоумышленникам дальнейшие атаки.

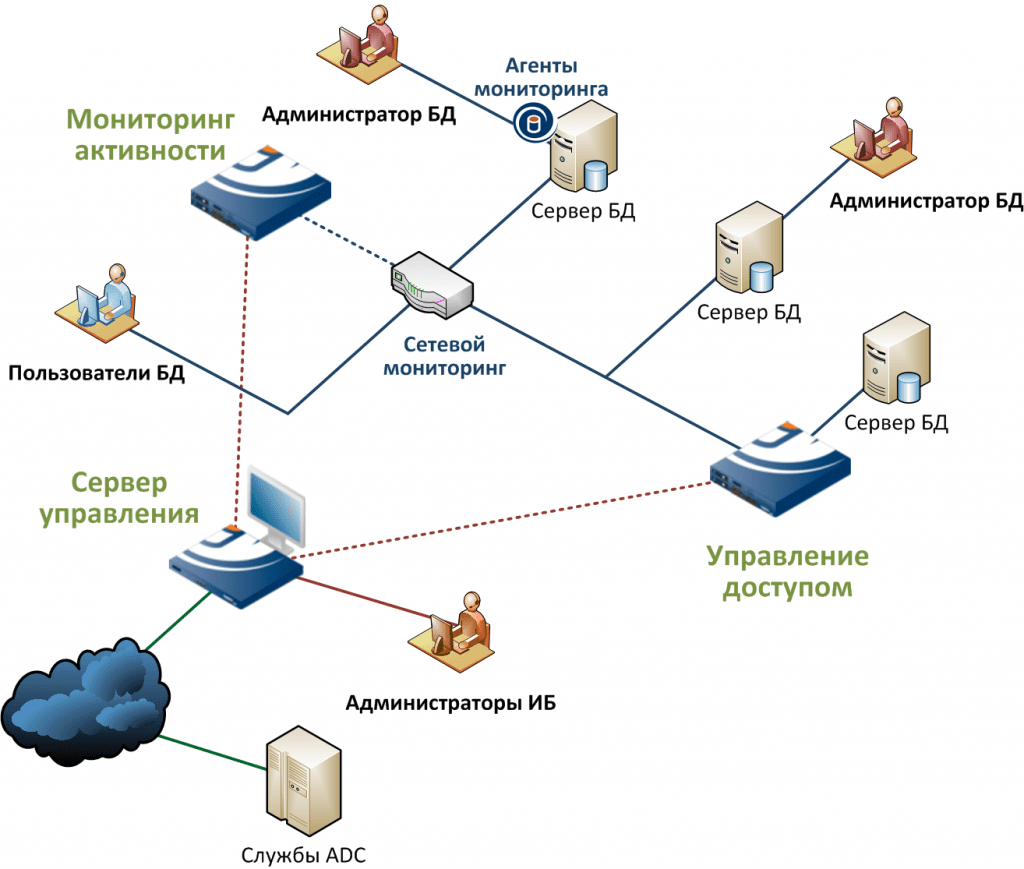

3. Базы данных (порты 3306, 5432, 27017): Ваша сокровищница без замка

Что это? Это порты, используемые по умолчанию популярными системами управления базами данных (СУБД):

- MySQL/MariaDB: порт 3306

- PostgreSQL: порт 5432

- MongoDB: порт 27017

Почему они открыты? Частая ошибка разработчиков и DevOps-инженеров. При настройке сервера для разработки или тестирования, они открывают порт БД для удобного подключения со своей рабочей машины («bind» на 0.0.0.0). Затем сервер переходит в продакшн, а эта настройка остается.

В чем риск? Прямой доступ к базе данных из интернета — это ночной кошмар любого специалиста по безопасности. Если СУБД не защищена паролем (что, увы, бывает с MongoDB) или защищена слабым паролем, злоумышленник получает полный доступ к самому ценному активу компании — данным. Он может их украсть (привет, шантаж и слив в даркнет), зашифровать и потребовать выкуп, или просто удалить, парализовав ваш бизнес. Даже если данные зашифрованы в самой БД, доступ к СУБД может позволить выполнить команды на уровне операционной системы (RCE — Remote Code Execution) и захватить весь сервер.

4. Elasticsearch (порт 9200): Когда ваши логи читает кто-то другой

Что это? Elasticsearch — это мощная поисковая и аналитическая система, часто используемая для сбора и анализа логов, метрик и других данных (например, в стеке ELK/EFK).

Почему он открыт? Аналогично базам данных — ошибка конфигурации. По умолчанию, Elasticsearch может быть доступен всем в сети, и если эта сеть — интернет, то ваши данные становятся публичными.

В чем риск? Elasticsearch-кластеры часто содержат терабайты чувствительной информации: логи веб-серверов с IP-адресами и сессионными cookie пользователей, персональные данные клиентов, внутренние сообщения об ошибках, которые могут раскрыть детали инфраструктуры. За последние годы произошли сотни громких утечек именно из-за незащищенных кластеров Elasticsearch. Злоумышленники постоянно сканируют интернет в поисках таких «подарков». Найдя открытый кластер, они просто выкачивают все данные.

5. SSH/Telnet (порты 22, 23): Полный контроль над сервером по цене слабого пароля

Что это?

- SSH (Secure Shell, порт 22): Защищенный протокол для удаленного управления Linux-серверами. «Золотой стандарт» администрирования.

- Telnet (порт 23): Его древний, небезопасный предшественник. Передает все данные, включая логины и пароли, в открытом виде.

Почему они открыты? SSH открыт практически на каждом Linux-сервере в интернете — это нормально и необходимо для управления. Telnet же — это признак очень старого оборудования или ПО, которое давно пора списать.

В чем риск? Для Telnet риск очевиден — любой, кто «слушает» трафик, может перехватить ваш пароль. Его вообще не должно быть в интернете. С SSH ситуация иная. Сам протокол безопасен, но он уязвим к атакам на слабые пароли, точно так же, как и RDP. Автоматизированные ботнеты постоянно сканируют весь IPv4-диапазон и пытаются подобрать пароли к SSH-серверам, используя списки самых популярных комбинаций. Если у вас на сервере есть пользователь `admin` с паролем `admin`, считайте, что сервер уже не ваш. Успешный вход по SSH дает атакующему полный контроль над операционной системой.

“Безопасность — это не продукт, а процесс. Это не то, что вы покупаете; это то, что вы делаете.”

Брюс Шнайер, криптограф и специалист по компьютерной безопасности

Как найти эти уязвимости у себя? Аудит безопасности за 3 шага

Итак, мы определили главные угрозы. Теперь самое интересное: как быстро и безболезненно провести сканирование своей сети на наличие этих «открытых дверей»? Ручной поиск сервисов с помощью Nmap — это хорошо, но требует времени, ресурсов и технических знаний. Мы предлагаем путь проще и быстрее.

Шаг 1: Определяем зону ответственности в разделе «Ваша сеть»

Первое, что нужно сделать — это составить список всех ваших внешних (публичных) IP-адресов. Это могут быть адреса вашего офиса, серверов в дата-центре или в облаке (AWS, Azure, Google Cloud и т.д.). Если вы не уверены, уточните эту информацию у вашего провайдера или системного администратора.

Затем перейдите на наш сервис в раздел «Ваша сеть». Этот раздел специально создан для целенаправленного аудита вашего собственного периметра безопасности.

Шаг 2: Указываем цели и запускаем сканирование

В интерфейсе вы увидите поле для ввода IP-адресов или их диапазонов. Введите сюда собранный на первом шаге список. Далее, вам нужно указать порты для проверки. Вы можете запустить сканирование по всем популярным портам, но для начала давайте сфокусируемся на нашем «топ-5»:

22, 23, 445, 3306, 3389, 5432, 9200, 27017Просто скопируйте эту строку и вставьте в поле для портов. Теперь нажмите кнопку «Запуск поиска». Наша система, не затрагивая ресурсы вашей сети, обратится к своей глобальной базе данных и практически мгновенно предоставит вам информацию о том, какие из этих портов открыты на ваших IP-адресах.

Шаг 3: Анализируем результаты — графики, статистика и данные

Через несколько мгновений вы получите подробный отчет. Не нужно разбираться в сложных логах консольных утилит. Все представлено в наглядном виде:

- Статистика: Общее количество найденных открытых сервисов.

- Графики: Круговая диаграмма, показывающая распределение найденных сервисов по типам. Вы сразу увидите, каких «дыр» у вас больше всего.

- Таблица с результатами: Детальный список, содержащий IP-адрес, открытый порт и идентифицированный сервис.

Для более глубокого анализа или для передачи отчета коллегам вы можете выгрузить все результаты в форматах JSON или CSV. Это особенно удобно для дальнейшей автоматизации и интеграции с другими системами безопасности.

«Я нашел открытые порты!» Что теперь делать? (План действий)

Обнаружение проблемы — это половина дела. Вторая, самая важная половина — ее устранение. Если поиск сервисов показал, что у вас есть открытые порты из нашего списка, не паникуйте. Вот базовый план действий:

- Правило №1: Закрыть все, что не должно быть открыто. Зайдите в настройки вашего файрвола (сетевого экрана) на границе сети или в настройки групп безопасности (Security Groups) у вашего облачного провайдера. Явно запретите входящий трафик на обнаруженные порты (445, 3306, 5432, 9200, 27017, 23) из интернета. Доступ к этим сервисам должен быть возможен только из внутренней сети.

- Для удаленного доступа (RDP, SSH) используйте VPN. Не выставляйте RDP и SSH напрямую в интернет. Настройте VPN-сервер (например, OpenVPN или WireGuard). Сотрудники сначала подключаются к VPN, попадают в защищенную корпоративную сеть, и уже оттуда получают доступ к нужным серверам. Это на порядок безопаснее.

- Если порт должен быть открыт — укрепите оборону. Если по какой-то причине сервис (например, SSH) обязан быть доступен извне, примите меры:

- Сложные пароли и двухфакторная аутентификация (2FA): Включите 2FA везде, где это возможно. Используйте длинные, сложные и уникальные пароли для всех учетных записей.

- Ограничение доступа по IP (Whitelist): Если доступ к сервису нужен только с определенных IP-адресов (например, из офиса или с домашнего IP-адреса администратора), настройте файрвол так, чтобы он разрешал подключения только с этих «белых» адресов.

- Используйте ключи вместо паролей для SSH: Это гораздо более безопасный метод аутентификации, который устойчив к брутфорс-атакам.

- Регулярность — залог успеха. Проводите такой аудит безопасности регулярно. Хотя бы раз в месяц. Новая конфигурация, новый сервер, человеческая ошибка — и в вашей «крепостной стене» снова может появиться брешь.

Выводы: От реактивной защиты к проактивной безопасности

В этой статье мы прошли путь от теории к практике. Мы поняли, что такое сетевой периметр и почему его целостность критически важна для выживания бизнеса в современном цифровом мире. Мы рассмотрели пятерку самых опасных «случайно» открытых сервисов, каждый из которых представляет собой серьезную угрозу — от утечки всей базы данных до полной остановки компании из-за шифровальщика.

Самое главное, мы научились проводить базовый аудит безопасности своего периметра всего за три простых и быстрых шага. Мы увидели, что для этого не требуются недели работы и команда пентестеров. Современные инструменты позволяют получить наглядную картину рисков за считанные минуты, предоставляя вам четкие данные для принятия решений.

Защита информации — это не разовое мероприятие, а непрерывный процесс. Регулярный поиск сервисов и аудит внешнего периметра позволяют перейти от модели «тушения пожаров» после атаки к проактивному подходу — нахождению и закрытию уязвимостей до того, как их обнаружат злоумышленники. Начните сегодня, и пусть ваша цифровая крепость будет неприступной.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал RU

RU

English

English

Оставить комментарий