Введение

Nmap (Network Mapper) — это один из самых мощных и популярных инструментов для сетевого сканирования и аудита безопасности. Он используется как профессионалами в области кибербезопасности, так и системными администраторами для анализа сетей, поиска открытых портов, определения активных хостов и выявления потенциальных уязвимостей. Но что делает Nmap таким незаменимым? Ответ прост: его гибкость, точность и широкий спектр возможностей.

Сканирование портов — это процесс проверки состояния портов на устройстве или в сети. Порты — это «точки входа» для данных, и их состояние (открыт, закрыт, фильтруется) может многое рассказать о безопасности системы. Например, открытый порт может указывать на работающую службу, которая может быть уязвима для атак.

Цель этой статьи — дать вам полное руководство по использованию Nmap для сканирования всех портов и анализа результатов. Мы рассмотрим установку, базовые и продвинутые команды, а также практические примеры. К концу статьи вы сможете уверенно использовать Nmap для своих задач.

Что такое Nmap и зачем он нужен

Nmap был создан Гордоном Лионом (Fyodor) в 1997 году и с тех пор стал стандартом для сетевого сканирования. Этот инструмент используется для:

- Сканирования портов: определение открытых, закрытых и фильтруемых портов.

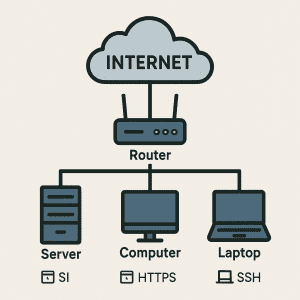

- Обнаружения хостов: поиск активных устройств в сети.

- Определения служб: выявление служб, работающих на открытых портах, и их версий.

- Анализа уязвимостей: использование скриптов NSE (Nmap Scripting Engine) для поиска уязвимостей.

Nmap применяется в различных сценариях:

- Сетевой аудит: проверка конфигурации сети и фаерволов.

- Тестирование на проникновение: поиск уязвимостей в сетевых устройствах.

- Мониторинг сети: регулярное сканирование для выявления изменений.

Установка Nmap

Nmap поддерживается на большинстве операционных систем. Рассмотрим установку на Windows, macOS и Linux.

Установка на Windows

1. Перейдите на официальный сайт Nmap и скачайте установочный файл.

2. Запустите установщик и следуйте инструкциям.

3. После установки откройте командную строку и введите:

nmap --versionЕсли вы увидите версию Nmap, значит, установка прошла успешно.

Установка на macOS

Используйте Homebrew для установки:

brew install nmapУстановка на Linux

Для Debian/Ubuntu:

sudo apt install nmapДля CentOS/RHEL:

sudo yum install nmapОсновы работы с Nmap

Nmap имеет простой синтаксис команд. Основная структура команды:

nmap [опции] [цель]Пример простого сканирования:

nmap 192.168.1.1Эта команда сканирует 1000 наиболее популярных портов на устройстве с IP-адресом 192.168.1.1.

Типы сканирования

- TCP-сканирование (-sT): сканирует TCP-порты, устанавливая полное соединение.

- SYN-сканирование (-sS): более быстрый и скрытный метод, который не завершает соединение.

- UDP-сканирование (-sU): для сканирования UDP-портов, которые часто используются для DNS, DHCP и других служб.

Сканирование всех портов

Для сканирования всех портов (от 1 до 65535) используйте команду:

nmap -p- 192.168.1.1Опция -p- указывает Nmap сканировать все порты. Для ускорения процесса можно добавить опцию -T4:

nmap -p- -T4 192.168.1.1Это увеличит скорость сканирования, но может снизить точность.

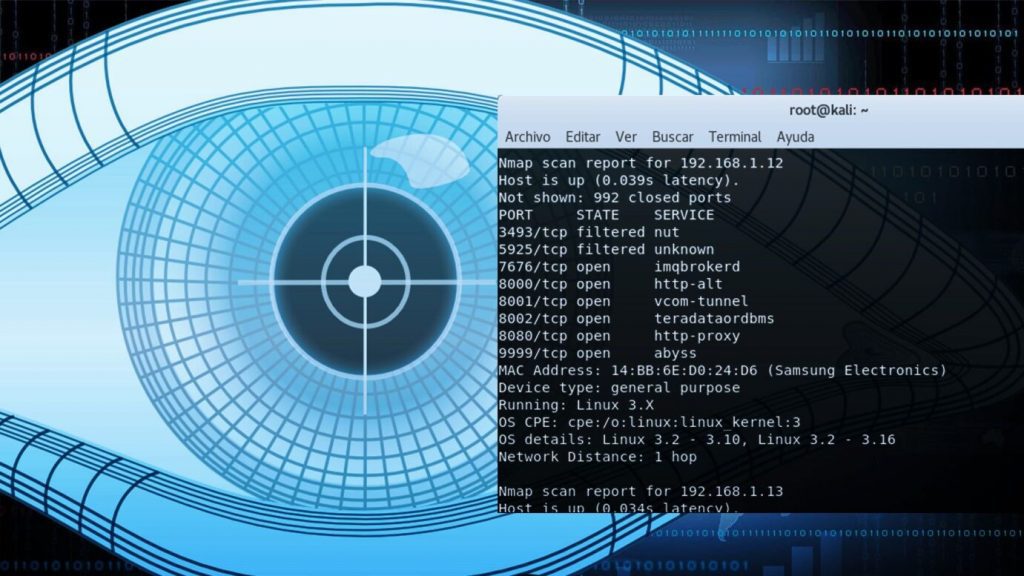

Анализ результатов сканирования

После завершения сканирования Nmap выводит отчет. Пример:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

Здесь:

- PORT: номер порта и протокол.

- STATE: состояние порта (open, closed, filtered).

- SERVICE: служба, работающая на порте.

Для детализации используйте опции -sV (определение версий служб) и -O (определение ОС):

nmap -sV -O 192.168.1.1Продвинутые техники сканирования

Nmap поддерживает скрипты NSE (Nmap Scripting Engine), которые расширяют его функциональность. Например, для поиска уязвимостей используйте:

nmap --script vuln 192.168.1.1Для обхода фаерволов можно использовать фрагментацию пакетов:

nmap -f 192.168.1.1Безопасность и этика использования Nmap

Использование Nmap без разрешения владельца сети может быть незаконным. Всегда получайте разрешение перед сканированием. Как сказал известный эксперт по безопасности Брюс Шнайер:

«Безопасность — это процесс, а не продукт.»

Инструменты для визуализации результатов

Zenmap — это графический интерфейс для Nmap. Он позволяет визуализировать результаты сканирования и сохранять их в файлы (XML, CSV). Скачайте Zenmap с официального сайта.

Практические примеры и кейсы

Пример 1: Сканирование домашней сети

nmap 192.168.1.0/24Эта команда сканирует все устройства в сети 192.168.1.0/24.

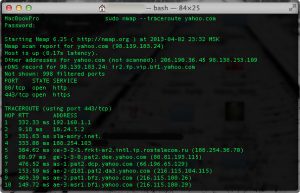

Пример 2: Сканирование веб-сервера

nmap -p 80,443 example.comЧастые ошибки и советы по оптимизации

- Не используйте слишком высокую скорость сканирования (

-T5), это может привести к ложным результатам. - Проверяйте, что у вас есть права администратора при сканировании.

Выводы

Мы изучили, как использовать Nmap для сканирования всех портов и анализа результатов. Вы узнали, как устанавливать Nmap, выполнять базовые и продвинутые команды, а также интерпретировать вывод. Регулярное сканирование сетей помогает поддерживать их безопасность и предотвращать угрозы.

FAQ

Как выбрать правильные опции для сканирования?

Начните с базовых команд, таких как nmap [цель], и постепенно добавляйте опции, такие как -sV или -O.

Что делать, если сканирование занимает слишком много времени?

Используйте опцию -T4 для ускорения, но помните, что это может снизить точность.

Дополнительные ресурсы

- Официальная документация Nmap.

- Книга «Nmap Network Scanning» от Fyodor.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал RU

RU

English

English

Оставить комментарий