В мире кибербезопасности сканирование портов часто ассоциируется с начальными этапами пентеста или, что хуже, с деятельностью злоумышленников, прощупывающих периметр цели. Но это лишь одна, причем не самая большая, сторона медали. Для нас, специалистов по защите — «синей команды», инженеров по безопасности, системных администраторов — сканирование портов является одним из самых мощных и фундаментальных инструментов. Это наш стетоскоп, позволяющий «прослушать» состояние сетевой инфраструктуры, наш фонарь, освещающий темные углы сети, и наш компас, указывающий на потенциальные векторы атак во время инцидента. Теория — это хорошо, но как все это выглядит на практике, в «окопах» ежедневной борьбы за безопасность?

Эта статья — не очередной пересказ man-страниц Nmap. Это сборник реальных кейсов и сценариев из практики, призванный продемонстрировать, как знания и инструменты для сканирования открытых портов трансформируются в конкретные действия по защите. Мы погрузимся в ситуации, с которыми каждый из нас сталкивается в работе: от планового аудита безопасности и поиска «теневого IT» до экстренного реагирования на инциденты, когда каждая минута на счету. Мы увидим, как сканирование портов помогает находить уязвимости до того, как их найдут другие, как оно служит основой для эффективного мониторинга и как становится ключом к пониманию масштабов компрометации. Цель этой статьи — не просто показать команды, а продемонстрировать образ мышления, который превращает сканер портов из простого инструмента в продолжение вашего аналитического ума. Давайте перейдем от теории к реальным боевым задачам.

Прежде чем мы начнем: Юридический и этический аспект

КРАЙНЕ ВАЖНОЕ ЗАМЕЧАНИЕ: Сканирование портов сети, которая вам не принадлежит или на сканирование которой у вас нет явного, письменного разрешения, является незаконным в большинстве юрисдикций и всегда является нарушением этических норм. Все методы, описанные в этой статье, предназначены исключительно для использования специалистами по кибербезопасности в рамках их должностных обязанностей для аудита и защиты сетей, за которые они несут ответственность. Никогда не сканируйте цели без разрешения. Эта статья написана для «белых шляп» — тех, кто строит и защищает. Ответственность за применение этих инструментов лежит полностью на вас.

Наш инструментарий: Nmap и Masscan

Для наших задач мы будем использовать два основных инструмента, которые дополняют друг друга.

Nmap: Швейцарский нож сетевого исследования

Network Mapper (Nmap) — это де-факто стандарт для сканирования портов и сетевого аудита. Он медленнее, чем Masscan, но предоставляет несравненно больше информации: точное определение версий сервисов, запуск скриптов для поиска уязвимостей (NSE), определение ОС и многое другое. Это наш точный хирургический инструмент.

Установка Nmap:

На большинстве дистрибутивов Linux Nmap устанавливается из стандартных репозиториев.

Для Debian/Ubuntu:

sudo apt update && sudo apt install nmap -y

Для CentOS/RHEL:

sudo yum install nmap -y

Скачать Nmap для других ОС можно с официального сайта.

Masscan: Скоростной сканер для всего Интернета

Masscan — это асинхронный сканер портов, созданный для одной цели: сканировать огромные диапазоны IP-адресов на максимальной скорости. Он не так функционален, как Nmap, но когда нужно быстро найти один открытый порт в сети класса A, ему нет равных. Это наш инструмент для «ковровых бомбардировок».

Установка Masscan:

Для Debian/Ubuntu:

sudo apt update && sudo apt install masscan -y

Для других систем его часто приходится собирать из исходников, что довольно просто.

# Устанавливаем зависимости

sudo apt install git gcc make libpcap-dev -y

# Клонируем репозиторий

git clone https://github.com/robertdavidgraham/masscan

cd masscan

# Компилируем и устанавливаем

make

sudo make install

Официальный репозиторий Masscan находится на GitHub.

Часть 1: Проактивный аудит безопасности и управление уязвимостями

Самый эффективный способ борьбы с инцидентами — это их предотвращение. Регулярный аудит — основа проактивной защиты.

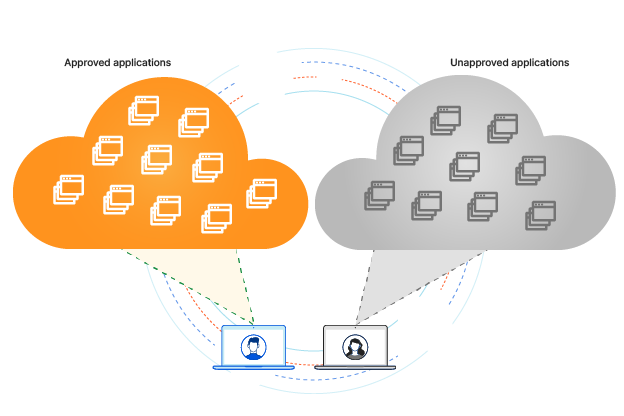

Кейс 1: Обнаружение «Теневого IT» (Shadow IT)

Сценарий: Вы работаете в растущей технологической компании. Команды разработки часто экспериментируют и для ускорения работы разворачивают собственные сервисы (базы данных, веб-серверы, репозитории) на корпоративных серверах или в облаке, минуя официальные процедуры IT-отдела. Эти сервисы часто не обновляются, имеют пароли по умолчанию и не защищены должным образом.

Проблема: Неучтенные и незащищенные сервисы создают огромные дыры в периметре безопасности. Разработчик мог поднять тестовую базу MongoDB без аутентификации, которая стала доступна из интернета.

Применение сканирования портов: Наша задача — регулярно сканировать все известные IP-диапазоны компании (как внутренние, так и внешние) в поисках «неожиданных» открытых портов.

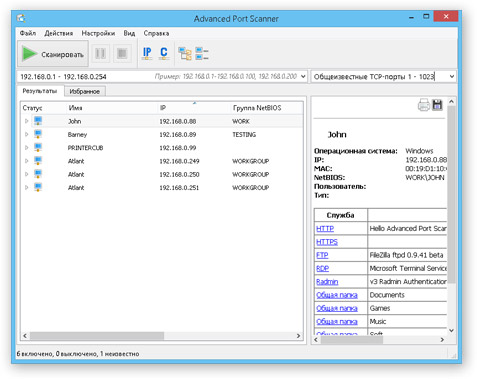

Команда Nmap для детального сканирования подсети:

# Сканируем популярные 1000 TCP портов в подсети 192.168.1.0/24

# -sS: SYN-сканирование (быстрое и скрытное)

# -sV: Определение версий сервисов

# -O: Попытка определения ОС

# -T4: Агрессивный тайминг (ускорение)

# -oN: Сохранить результат в нормальном формате

# -oX: Сохранить результат в XML-формате (для дальнейшей обработки)

sudo nmap -sS -sV -O -T4 192.168.1.0/24 -oN internal_scan_results.txt -oX internal_scan_results.xml

Что мы ищем в результатах:

- Нестандартные порты: Открытый порт 8080 на сервере, где должен быть только SSH (порт 22).

- Неожиданные сервисы: Обнаружен MySQL (3306), PostgreSQL (5432), MongoDB (27017), Redis (6379), Elasticsearch (9200) на хостах, которые не числятся как серверы баз данных.

- Тестовые веб-серверы: Jenkins (8080), Tomcat (8080), Python SimpleHTTPServer (8000), Node.js (3000) и т.д.

Результат: В ходе сканирования вы обнаружили хост 192.168.1.115 с открытым портом 27017. Nmap с флагом `-sV` показывает: `27017/tcp open mongod MongoDB 4.2.1`. Быстрая проверка показывает, что к базе данных можно подключиться без пароля. Вы идентифицируете владельца сервера по MAC-адресу или логам DHCP, связываетесь с командой разработки и требуете немедленно закрыть доступ к базе или перенести ее в защищенный сегмент сети. Инцидент предотвращен.

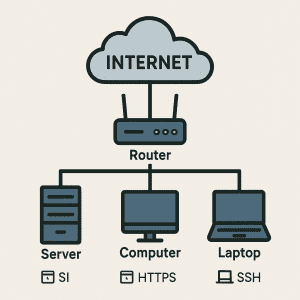

Кейс 2: Верификация правил межсетевого экрана

Сценарий: Ваша компания имеет строгую политику безопасности. Например, доступ к серверам в DMZ (демилитаризованной зоне) из интернета разрешен только по портам 80 (HTTP) и 443 (HTTPS). Администраторы настроили соответствующие правила на пограничном межсетевом экране (firewall).

Проблема: Человеческий фактор. Администратор мог допустить ошибку в конфигурации, временно открыть порт для отладки и забыть его закрыть, или новое правило могло некорректно перекрыть старое. Доверять, но проверять — золотое правило безопасности.

Применение сканирования портов: Мы будем проводить внешнее сканирование наших публичных IP-адресов, чтобы убедиться, что из интернета видны только те порты, которые должны быть видны согласно политике.

Команда Nmap для проверки всех TCP-портов:

# Сканируем ВСЕ 65535 TCP портов на целевом IP

# -p-: Указывает Nmap сканировать все порты от 1 до 65535

# -Pn: Не использовать пинг для проверки доступности хоста (firewall может его блокировать)

# -v: Увеличить вербозность вывода (показывать прогресс)

sudo nmap -p- -Pn -v 88.99.100.101 -oN firewall_audit.txt

Что мы ищем в результатах: Любые открытые порты, кроме разрешенных 80 и 443. Особое внимание на порты удаленного управления, такие как SSH (22), RDP (3389), Telnet (23), VNC (5900), WinRM (5985/5986), а также порты баз данных.

Результат: Сканирование показало, что помимо портов 80 и 443, на IP 88.99.100.101 открыт порт 3389 (RDP). Это критическая уязвимость. Выясняется, что системный администратор открыл его для удаленной настройки сервера и забыл закрыть. Порт немедленно блокируется на межсетевом экране, предотвращая потенциальную атаку с перебором паролей или эксплуатацией уязвимости в RDP. Регулярное сканирование становится обязательной процедурой для верификации конфигурации.

Кейс 3: Поиск устаревших и уязвимых сервисов

Сценарий: Управление патчами (patch management) — сложный процесс, особенно в большой инфраструктуре. Не все системы обновляются вовремя. В то же время, каждый день появляются новые уязвимости (CVE).

Проблема: На одном из ваших веб-серверов может работать устаревшая версия Apache с известной уязвимостью удаленного выполнения кода, или старая версия OpenSSH, уязвимая к перебору имен пользователей.

Применение сканирования портов: Здесь нам понадобится вся мощь Nmap, а именно его движок скриптов (Nmap Scripting Engine, NSE). Мы будем не просто искать открытые порты, а активно опрашивать их для получения точных версий ПО и проверки на наличие известных уязвимостей.

Команда Nmap с использованием скриптов:

# Сканируем хост с определением версий и запуском скриптов по умолчанию и скриптов из категории "vuln"

# -sV: Определение версий

# --script "default,vuln": Запустить скрипты из категорий "default" (безопасные) и "vuln" (поиск уязвимостей)

sudo nmap -sV --script "default,vuln" 192.168.1.55 -oN vulnerable_services_check.txt

Что мы ищем в результатах: Nmap предоставит не только список открытых портов, но и подробный отчет от NSE. Например:

- `21/tcp open vsftpd 2.3.4`

- `|_ftp-vsftpd-backdoor: VULNERABLE! The vsftpd server is backdoored.` (Это классический пример)

- `80/tcp open Apache httpd 2.2.8 ((Ubuntu) DAV/2)`

- Вывод может содержать информацию о найденных CVE, связанных с этой версией.

- `445/tcp open microsoft-ds Windows 7 Professional service pack 1`

- `|_smb-vuln-ms17-010: VULNERABLE! Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)`

Результат: Сканирование выявило старый сервер с запущенным ProFTPD версии 1.3.5, уязвимым к `mod_copy` (CVE-2015-3306), что позволяет неавторизованным пользователям читать и записывать произвольные файлы. Вы немедленно создаете задачу на обновление или вывод из эксплуатации этого сервера, закрывая вектор атаки до того, как он будет использован.

Часть 2: Непрерывный мониторинг и активная защита

Аудит — это срез состояния на определенный момент времени. Но сеть — живой организм. Мониторинг позволяет видеть изменения в реальном времени.

Кейс 4: Мониторинг появления несанкционированных сервисов

Сценарий: Этот кейс является развитием кейса о «теневом IT». Мы хотим не просто находить неучтенные сервисы раз в месяц, а получать оповещение, как только они появляются.

Проблема: Злоумышленник, получивший доступ к одному из серверов, может поднять на нем свой сервис для закрепления в системе (например, простой веб-шелл на нестандартном порту или свой SSH-сервер). Или, опять же, разработчик может запустить что-то для отладки.

Применение сканирования портов: Мы автоматизируем процесс сканирования и сравниваем результаты с предыдущими. Для этого можно использовать утилиту `ndiff`, которая поставляется вместе с Nmap.

Процесс автоматизации:

- Создание эталонного скана (baseline):

sudo nmap -sS -T4 192.168.1.0/24 -oX baseline.xml

- Создание скрипта для регулярного сканирования и сравнения:

#!/bin/bash

# monitoring_script.sh

SCAN_TARGET="192.168.1.0/24"

TIMESTAMP=$(date +%Y%m%d-%H%M%S)

CURRENT_SCAN="scan_${TIMESTAMP}.xml"

BASELINE="baseline.xml"

DIFF_REPORT="diff_report_${TIMESTAMP}.txt"

echo "Starting scan at ${TIMESTAMP}..."

sudo nmap -sS -T4 ${SCAN_TARGET} -oX ${CURRENT_SCAN} > /dev/null 2>&1

echo "Comparing current scan with baseline..."

ndiff ${BASELINE} ${CURRENT_SCAN} > ${DIFF_REPORT}

# Проверяем, есть ли изменения

if [ -s "${DIFF_REPORT}" ]; then

echo "Changes detected! Sending alert..."

# Здесь может быть команда для отправки email, сообщения в Slack и т.д.

cat ${DIFF_REPORT} | mail -s "Network Change Detected!" your_email@example.com

# Опционально: обновляем baseline

# cp ${CURRENT_SCAN} ${BASELINE}

else

echo "No changes detected."

fi

# Очистка

rm ${CURRENT_SCAN}

rm ${DIFF_REPORT}

- Добавление скрипта в `cron`:

# Запускать скрипт каждый час

0 * * * * /path/to/monitoring_script.sh

Результат: В 15:00 скрипт запускается и не находит изменений. В 15:30 злоумышленник, скомпрометировав веб-сервер, запускает `netcat` в режиме прослушивания на порту 4444 для получения обратного шелла. В 16:00 запускается ваш скрипт, `ndiff` обнаруживает новый открытый порт `4444/tcp` на хосте 192.168.1.55 и отправляет вам на почту отчет. Вы немедленно реагируете, изолируете хост и начинаете расследование, минимизируя ущерб.

Кейс 5: Создание «белого списка» портов и отслеживание отклонений

Сценарий: В зрелой, хорошо документированной инфраструктуре для каждого сервера или группы серверов существует четкий перечень разрешенных сервисов. Например, для веб-серверов это порты 22, 80, 443. Для серверов баз данных — 22 и 3306. Любой другой открытый порт является аномалией.

Проблема: Отслеживать это вручную невозможно. Нужен автоматизированный способ проверки соответствия реальной картины «белому списку».

Применение сканирования портов: Этот подход похож на предыдущий, но вместо сравнения «было-стало», мы сравниваем «стало» с «должно быть».

Процесс автоматизации:

Мы можем написать более сложный скрипт, который парсит XML-вывод Nmap и сверяет его с предопределенным списком разрешенных портов для каждого хоста.

# Пример конфигурационного файла whitelist.conf

# host;allowed_ports

192.168.1.10;22,80,443

192.168.1.11;22,80,443

192.168.1.20;22,3306

#!/bin/bash

# whitelist_checker.sh

# Запускаем Nmap и сохраняем в формате, удобном для grep

sudo nmap -sS 192.168.1.0/24 -oG - | grep "/open/" > current_open_ports.txt

# Читаем whitelist и проверяем

while IFS=';' read -r host allowed_ports; do

# Находим все открытые порты для текущего хоста

host_ports=$(grep "Host: ${host}" current_open_ports.txt | sed -n 's/.*Ports: \([^ ]*\).*/\1/p')

# Проверяем каждый порт

for port_info in ${host_ports//,/ }; do

port_num=$(echo ${port_info} | cut -d'/' -f1)

# Проверяем, есть ли порт в "белом списке"

if ! echo ",${allowed_ports}," | grep -q ",${port_num},"; then

echo "ALERT: Unauthorized port ${port_num} open on host ${host}!"

# Отправляем алерт

fi

done

done < whitelist.conf

rm current_open_ports.txt

Результат: Такой скрипт, запущенный по расписанию, становится вашей автоматизированной системой комплаенс-контроля. Он мгновенно сообщит, если на сервере баз данных внезапно откроется порт 53 (DNS), что может свидетельствовать о попытке организации DNS-туннеля для эксфильтрации данных.

«По моему опыту, большинство уязвимостей не являются супер-продвинутыми ‘0-day’. Это базовые, известные проблемы, которые просто не были устранены. Ключ к хорошей защите — это отличная видимость и гигиена.»

Гордон Лайон (Fyodor), создатель Nmap

Часть 3: Реагирование на инциденты и форензика

Когда инцидент уже произошел, скорость и точность информации решают все. Сканирование портов помогает быстро оценить ситуацию.

Кейс 6: Оценка поверхности атаки во время инцидента

Сценарий: Сработала система обнаружения вторжений (IDS). Вы видите подозрительную активность, исходящую от одного из ваших веб-серверов (192.168.1.55) в сторону других хостов во внутренней сети.

Проблема: Вам нужно немедленно понять, что именно скомпрометировано на этом сервере. Какие сервисы на нем запущены? Какие из них могут быть использованы злоумышленником для дальнейших атак?

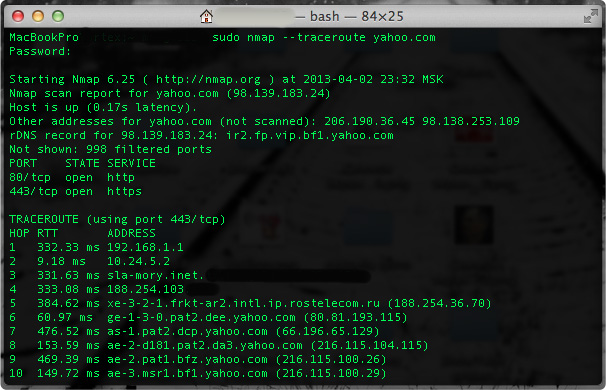

Применение сканирования портов: Быстрое и агрессивное сканирование скомпрометированного хоста для получения полного списка запущенных сервисов. В данном случае скрытность не важна, важна скорость и полнота.

Команда Nmap для быстрой и детальной оценки:

# Агрессивное сканирование скомпрометированного хоста

# -A: Включает определение ОС, версий, скрипты по умолчанию и трассировку

# -p-: Все порты

# -T5: Безумный тайминг (может быть неточным, но очень быстрым)

sudo nmap -A -p- -T5 192.168.1.55

Что мы ищем:

- Все, что мы искали в предыдущих кейсах: неучтенные сервисы, устаревшее ПО.

- Нестандартные сервисы на стандартных портах (например, шелл на порту 53).

- Любые признаки бэкдоров или инструментов удаленного администрирования.

Результат: Сканирование показывает, что на сервере, помимо Apache, запущен старый Tomcat на порту 8080. Вы вспоминаете, что недавно была опубликована критическая уязвимость для этой версии Tomcat. Вы также видите открытый порт 1337 с баннером, похожим на вывод `netcat`. Это дает вам четкую картину: злоумышленник, вероятно, проэксплуатировал Tomcat, загрузил шелл и теперь использует `netcat` для закрепления. Вы можете немедленно изолировать хост и сфокусироваться на анализе логов Tomcat и поиске следов `netcat`.

Кейс 7: Поиск следов латерального перемещения

Сценарий: Вы подтвердили компрометацию сервера 192.168.1.55. Ваша следующая задача — выяснить, успел ли злоумышленник переместиться на другие хосты в этом же сегменте сети.

Проблема: Злоумышленники часто используют скомпрометированный хост как плацдарм для сканирования и атак на соседние машины, используя внутренние уязвимости, которые не видны из интернета (например, SMB, WinRM, незащищенные базы данных).

Применение сканирования портов: Мы ищем хосты, на которых запущены те же сервисы, что и на первоначально скомпрометированной машине, или другие потенциально уязвимые внутренние сервисы.

Команда Nmap для поиска конкретных портов в сети:

# Ищем другие хосты с открытым портом 8080 (Tomcat) в той же подсети

sudo nmap -p 8080 --open 192.168.1.0/24 -oG - | grep "/open/"

# Ищем хосты с открытыми портами для латерального перемещения (SMB, WinRM)

sudo nmap -p 135,139,445,5985,5986 --open 192.168.1.0/24 -oG - | grep "/open/"

Что мы ищем: Список хостов, которые являются потенциальными целями для злоумышленника. Если мы знаем, что атака была через уязвимый Tomcat, то все остальные серверы с той же версией Tomcat — наши главные подозреваемые.

Результат: Сканирование выявляет еще два сервера с открытым портом 8080. Вы немедленно начинаете проверку их логов. Также вы находите несколько Windows-машин с открытым портом 445 (SMB), которые могли быть атакованы с помощью EternalBlue, если злоумышленник получил доступ к инструментам. Это позволяет вам сузить область расследования и проактивно проверить наиболее вероятные цели.

Кейс 8: Пост-инцидентная проверка и «зачистка»

Сценарий: Инцидент локализован, уязвимость устранена, бэкдоры удалены, сервер восстановлен из «чистого» бэкапа. Работа завершена?

Проблема: Как убедиться, что вы действительно все устранили? Мог ли злоумышленник оставить еще один бэкдор на другом порту, который вы не заметили?

Применение сканирования портов: Финальное, самое тщательное сканирование восстановленного хоста и его сетевого окружения, чтобы убедиться, что состояние сети соответствует «белому списку» и не осталось никаких следов компрометации.

Команда Nmap для финальной проверки:

# Очень медленное, но тщательное сканирование

# -sS -sU: Сканирование TCP и UDP портов

# -p T:1-65535,U:1-1000: Все TCP порты и топ-1000 UDP

# -A: Максимально детальная информация

sudo nmap -sS -sU -p T:1-65535,U:1-1000 -A -T2 192.168.1.55 -oN post_incident_verification.txt

Что мы ищем: Любое, даже малейшее отклонение от ожидаемой конфигурации. Открытый UDP-порт, который не должен быть открыт? Неожиданный RPC-сервис? Неизвестный баннер на нестандартном порту?

Результат: Сканирование показывает, что все TCP-порты в норме. Однако, на порту 69/udp (TFTP) обнаружен открытый сервис. TFTP — старый и небезопасный протокол, который часто используется для загрузки вредоносного ПО на скомпрометированные устройства. Выясняется, что этот сервис был частью базового образа сервера, но никогда не использовался и не был задокументирован. Хотя он и не был использован в данной атаке, вы обнаружили и устранили еще одну потенциальную уязвимость, сделав систему более защищенной на будущее.

Часть 4: Masscan в действии — аудит в масштабах корпорации

Когда речь идет о сканировании десятков тысяч или сотен тысяч IP-адресов, Nmap становится слишком медленным. Здесь на сцену выходит Masscan.

Кейс 9: Аудит всего адресного пространства компании

Сценарий: Ваша компания — крупный холдинг с несколькими сетями класса B (например, 10.20.0.0/16 и 10.30.0.0/16). Это более 130 000 IP-адресов. Вам нужно быстро найти все хосты с открытым RDP-портом (3389) во всей этой огромной сети.

Проблема: Сканирование такого диапазона с помощью Nmap займет дни или даже недели. За это время ситуация в сети может измениться.

Применение Masscan: Мы используем Masscan для быстрого обнаружения хостов с интересующим нас портом. Скорость достигается за счет асинхронной отправки пакетов и отсутствия отслеживания состояния соединения.

Команда Masscan:

# Сканируем две сети /16 на порт 3389 со скоростью 100 000 пакетов в секунду

# -p3389: Указываем порт для сканирования

# --rate 100000: Устанавливаем скорость отправки пакетов (подбирается экспериментально, чтобы не перегрузить сеть)

# -oL: Сохранить результаты в виде простого списка

sudo masscan 10.20.0.0/16 10.30.0.0/16 -p3389 --rate 100000 -oL rdp_hosts.txt

Результат: Вместо нескольких дней, сканирование завершается за несколько минут (в зависимости от сети и скорости). В файле `rdp_hosts.txt` вы получаете простой список всех IP-адресов, на которых был обнаружен открытый порт 3389. Этот список вы можете использовать для дальнейшего анализа, создания задач на закрытие портов или более детального сканирования с помощью Nmap.

Эффективный воркфлоу: Masscan + Nmap

Самый мощный подход — это комбинирование сильных сторон обоих инструментов. Masscan быстро находит «что-то», а Nmap детально выясняет, «что именно».

Сценарий: Найти все веб-серверы (порты 80, 443, 8080) в сети 10.20.0.0/16 и получить подробную информацию о них (версии, заголовки и т.д.).

Процесс:

- Быстрое обнаружение с Masscan:

sudo masscan 10.20.0.0/16 -p80,443,8080 --rate 100000 -oG masscan_web_raw.txt

- Извлечение IP-адресов из результатов Masscan:

grep "Host:" masscan_web_raw.txt | cut -d' ' -f2 | sort -u > web_hosts_ips.txt

- Детальное сканирование найденных хостов с Nmap:

sudo nmap -sV -sC -p80,443,8080 -iL web_hosts_ips.txt -oN nmap_web_details.txt

# -sC: Эквивалентно --script=default

# -iL: Взять цели из файла

Результат: Вы эффективно решили задачу. Masscan за считанные минуты нашел все потенциальные цели в огромной сети, а Nmap затем провел глубокий анализ только этих целей, сэкономив вам огромное количество времени. Этот подход — основа для быстрого и эффективного аудита в больших инфраструктурах.

Часть 5: Автоматизация и интеграция в экосистему безопасности

Чтобы сканирование портов стало по-настоящему мощным инструментом защиты, его нужно сделать регулярным, автоматизированным и интегрированным с другими системами.

Автоматизация сканирования с помощью скриптов

Мы уже рассмотрели примеры простых bash-скриптов. На практике для более сложных задач используются Python-скрипты с библиотеками, такими как `python-nmap` или `masscan-python`. Это позволяет:

- Гибко парсить XML-вывод Nmap.

- Интегрироваться с базами данных для хранения истории сканирований.

- Создавать сложные цепочки действий (если найден порт X, запустить скрипт Y).

- Формировать красивые отчеты.

Интеграция с SIEM и системами управления уязвимостями

Результаты сканирования не должны лежать мертвым грузом в текстовых файлах. Их истинная ценность раскрывается при интеграции:

- SIEM (Security Information and Event Management): Обнаружение нового открытого порта может стать событием в вашей SIEM-системе (Splunk, ELK Stack, QRadar). Это событие может быть скоррелировано с другими, например, с логами аутентификации или IDS-алертами, создавая более полную картину инцидента.

- Системы управления уязвимостями (Vulnerability Management): Такие системы, как Nessus, OpenVAS или Qualys, используют сканирование портов как первый шаг. Результаты ваших собственных сканирований могут дополнять их данные. Например, если вы нашли новый хост с помощью Masscan, вы можете автоматически создать задачу на его сканирование в Nessus.

- Системы инвентаризации активов (CMDB): Результаты сканирования — это самый достоверный источник информации о том, что на самом деле работает в вашей сети. Регулярная сверка данных сканирования с вашей CMDB (Configuration Management Database) помогает поддерживать ее в актуальном состоянии.

Выводы

Проделав этот путь от простого аудита до сложного реагирования на инциденты, мы увидели, что сканирование портов — это не просто технический навык, а фундаментальная практика, лежащая в основе множества процессов кибербезопасности. Это дисциплина, требующая не только знания команд, но и понимания контекста, в котором они применяются.

Мы научились:

- Мыслить проактивно: Использовать сканирование для регулярных аудитов, поиска «теневого IT», проверки правил межсетевых экранов и обнаружения уязвимых сервисов до того, как они станут проблемой. Это основа кибергигиены.

- Организовывать непрерывный мониторинг: Мы поняли, как автоматизировать сканирование для отслеживания изменений в сетевом ландшафте, сравнивая текущее состояние с эталоном или «белым списком», что позволяет мгновенно реагировать на аномалии.

- Действовать решительно при инцидентах: Мы увидели, как во время инцидента сканирование становится инструментом быстрой разведки, помогая оценить поверхность атаки скомпрометированного хоста, выявить пути латерального перемещения и верифицировать полноту «зачистки» после устранения угрозы.

- Масштабировать наши усилия: Мы освоили связку Masscan + Nmap как мощный воркфлоу для проведения аудитов в огромных корпоративных сетях, где скорость обнаружения так же важна, как и глубина анализа.

- Встраивать сканирование в общую экосистему: Мы осознали, что результаты сканирования приносят максимальную пользу, когда они не просто хранятся в файлах, а интегрируются с SIEM, системами управления уязвимостями и CMDB, обогащая общую картину безопасности.

В конечном счете, открытый порт — это дверь. Наша задача как защитников — знать о каждой двери в нашей инфраструктуре, понимать, куда она ведет, кто имеет к ней ключ, и быть уверенными, что за ней не скрывается угроза. Инструменты вроде Nmap и Masscan дают нам возможность систематически проверять все эти двери. Регулярное, осмысленное и этичное применение сканирования портов — это то, что отличает пассивную оборону от проактивной, надежной защиты.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал RU

RU

English

English

Оставить комментарий