Введение

В наше время существует множество различных способов атаки на компьютерные системы, одним из наиболее опасных и распространенных являются атаки через уязвимости в сетевых протоколах. Эти атаки могут стать серьезной угрозой для безопасности данных и личной информации пользователей. В данной статье мы рассмотрим, что такое атаки через уязвимости в сетевых протоколах, как они работают, какие могут быть последствия и как можно защититься от них.

Определение

Атака через уязвимости в сетевых протоколах — это способ взлома компьютерной системы путем подбора или эксплуатации уязвимостей сетевых протоколов. Примером такой атаки может служить атака ARP-отравление, когда злоумышленник отправляет ложные ARP-пакеты для перехвата трафика.

Как работает

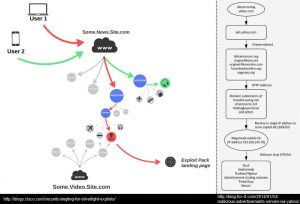

Для проведения атаки через уязвимости в сетевых протоколах злоумышленнику необходимо сначала идентифицировать уязвимость в конкретном протоколе. После этого он может использовать специальные программы, такие как Wireshark или Ettercap, для перехвата и анализа сетевого трафика. С помощью полученной информации злоумышленник может провести атаку, например, отравление кэша ARP или межсетевое ретрансляцию пакетов.

Последствия

Атаки через уязвимости в сетевых протоколах могут привести к серьезным последствиям, таким как потеря конфиденциальности данных, утечка личной информации, повреждение целостности системы или даже полное отключение от сети. Это может нанести серьезный ущерб как для пользователей, так и для бизнеса.

Способы защиты

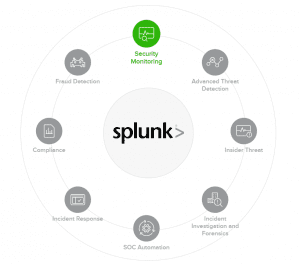

Для защиты от атак через уязвимости в сетевых протоколах необходимо принимать определенные меры безопасности. Во-первых, следует регулярно обновлять программное обеспечение и операционные системы, чтобы исправлять обнаруженные уязвимости. Во-вторых, необходимо использовать средства шифрования, такие как VPN, для защиты передаваемой информации. Также рекомендуется использование средств аутентификации, паролей с высокой сложностью, фаерволов и систем мониторинга сетевого трафика.

Инструменты

Для обнаружения и предотвращения атак через уязвимости в сетевых протоколах могут быть использованы различные программы и методы. Например, для мониторинга сетевого трафика можно использовать программы Wireshark или Tcpdump. Для защиты от ARP-атак можно использовать программы ArpON или XArp. Также рекомендуется установить обновления безопасности и использовать средства шифрования для защиты данных.

Выводы

В данной статье мы рассмотрели, что такое атаки через уязвимости в сетевых протоколах, как они работают, какие могут быть последствия и как можно защититься от них. Важно помнить о необходимости регулярного обновления программного обеспечения, использовании средств шифрования и аутентификации, а также о наличии средств мониторинга сетевого трафика. Только принимая все необходимые меры безопасности, можно обезопасить свою систему от подобных атак.

Попробуйте ScaniteX бесплатно!

Автоматизированная платформа для сканирования открытых портов и обнаружения активных сервисов в режиме онлайн.

Начните 24ч пробный период (промокод FREE10), чтобы протестировать все функции сканирования для безопасности вашего бизнеса.

Получить бесплатный триал RU

RU

English

English

Оставить комментарий